ランサム攻撃発動しない「WannaCrypt」亜種が拡散 - 潜伏に注意

マルウェア「WannaCrypt」の感染端末を発信元としたパケットが引き続き観測されている。6月以降は、ランサムウェアとしての攻撃を行わないあらたな亜種が広がりを見せているという。

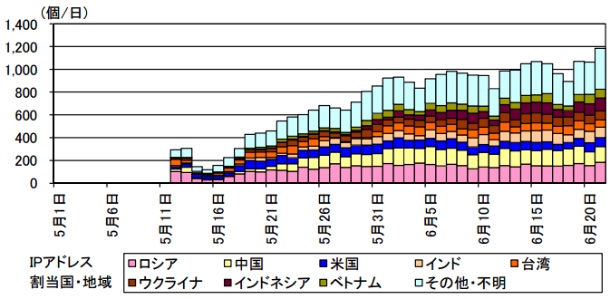

観測システムを運用する警察庁が、「WannaCrypt」や同マルウェア亜種の感染端末を発信元としたTCP 445番ポートに対するアクセスについて、観測状況を取りまとめたもの。

同マルウェアは、別名「WannaCryptor」「WanaCrypt0r」「Wanna Decryptor」「WannaCry」「WCry」としても知られるランサムウェア。既知のWindowsに関する脆弱性「MS17-010」を悪用して感染を広げるワームの性質を備え、5月12日前後よりワールドワイドに感染が拡大した。

同庁においても、5月12日より同マルウェアによる感染活動と見られるパケットを観測。14日から数日間にわたり、一時パケット量の減少も見られたが、その後はパケット量が増加。ロシアや中国、米国、インド、台湾、インドネシアなどを発信国とした同マルウェアによるパケットが引き続き観測されている。

同庁システムへパケットを送信した「WannaCrypt」感染端末のIPアドレス数の推移(グラフ:警察庁)

登場初期の段階で、セキュリティ機関による注意喚起や、特定ドメインへアクセスができる場合に活動を停止するいわゆる「キルスイッチ」機能が明らかになるなど、同マルウェアに対する対策が進んだが、その一方で「キルスイッチ」が働かないあらたな亜種が流通。

さらにランサムウェアの主要機能である「暗号化機能」を発動しない亜種が登場した。同庁によると、6月初旬以降に感染した端末は、こうした亜種への感染であることがわかっているという。

同庁では、当初の「WannaCrypt」と異なり、亜種はランサムウェアとしての症状が見られない分、感染へ気が付きにくく、ネットワークを通じて感染が拡大するおそれがあると指摘。ネットワークの不具合を引き起こしたり、 感染原因となった脆弱性が放置されていることへ気が付かず、他マルウェアの感染を引き起こす可能性もあるとして注意を呼びかけている。

(Security NEXT - 2017/06/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

アスクル、ウェブ経由の注文を再開

ランサム被害で個人情報が流出した可能性 - オオサキメディカル

ランサム感染でサーバ障害、調査や復旧実施 - YAC子会社

NASがランサム被害、個人情報流出の可能性 - 順大

「バンダイCH」で個人情報流出の可能性 - ランサム被害は否定

「無印良品」通販の顧客情報が流出か - 物流委託先がランサム被害

ランサム攻撃でシステム障害、情報流出の可能性 - 東海ソフト開発

ネットワークにサイバー攻撃、情報流出の可能性も - 広島工業大

アスクル子会社の受託物流サービス、取引先情報流出の可能性

番組編集ネットワークにランサム攻撃 - ケーブルテレビ可児