「404 Not Found」でこっそりマルウェアへ命令 - エラーログもチェックを

警察庁は、マルウェア感染端末とそれらに命令を下すコマンド&コントロール(C&C)サーバとの通信において、命令を「HTTPステータスコード」のエラーコードに偽装するケースを発見したとして、注意を呼びかけた。

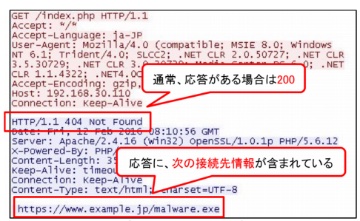

不正通信の例(画像:警察庁)

同庁が観測したケースでは、ボットの接続要求に対して、C&Cサーバから「HTTPステータスコード」においてファイルが存在しない際の「404」を応答。一見エラーを装っているが、その応答に別の「C&Cサーバ」に保存してあるマルウェアのURLを埋め込んでいた。

ステータスコードがエラーであっても、不正通信が成立している可能性がある一方、ログのチェックにおいて接続が失敗した通信と判断し、管理者が見落とす可能性があると、同庁は危険性を指摘。

ログ監視において注意するよう呼びかけるとともに、特定のステータスコードに対し、ファイルを置き換える機能を備えたプロキシサーバなどもあるとして、対策を呼びかけている。

(Security NEXT - 2016/03/18 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「React」脆弱性を狙う攻撃が急増、国内SOCで多数観測 - ラック

DDoS攻撃に注意喚起、発生を前提に対策を - 政府

先週注目された記事(2024年8月18日〜2024年8月24日)

「Mirai」と異なるボット、国内ベンダーのルータに感染拡大か

先週注目された記事(2024年5月5日〜2024年5月11日)

国内で「Mirai」とは異なるボットネットの動きが加速

新「NOTICE」がスタート、脆弱性ある機器も注意喚起対象に

1年で不正サイトへのアクセス7億件をブロック - 前年から4割増

マルウェアによるアカウント情報の窃取 - 2割強の企業で

「CODE BLUE 2023」のタイムテーブル - 脆弱性関連の講演充実