活発な動きを見せるランサムウェア「Locky」 - 「アフィリエイト」が後押し

ランサムウェア「Locky」の感染活動が過熱している。同マルウェアへ感染させるためのメールが、国内においても大量に出回っており、セキュリティベンダーでは警戒を強めている。

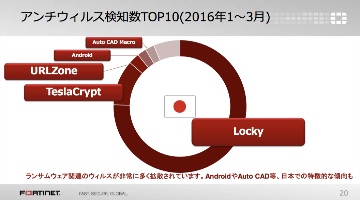

2016年1月から3月までの国内検知状況(グラフ:フォーティネット)

ランサムウェアの「Locky」は、請求書などを装ったWordファイルをメールで送り付け、同ファイルのマクロにより感染を広げている。日本語を含む多言語展開が確認されている。

フォーティネットジャパンによれば、1月から3月にかけて同社センサーや製品で検知した「Locky」関連のマルウェアは、約100万件にのぼったという。

Manky氏

おもに同マルウェアを感染させるためにメールで送信された「ダウンローダー」を検知したもので、同社が観測したマルウェアの4分の3近くを占めた。

米Fortinetで、グローバルセキュリティストラテジストを務めるDerek Manky氏は、同ランサムウェアをコントロールしている組織はひとつだが、「アフィリエイト」を展開していることが活発な感染活動の背景にあると指摘。

感染被害者に表示される支払ページにはアフィリエイト参加者のIDが指定されており、復号鍵の購入ごとに料金が発生する「PPP(Pay Per Purchase)」モデルにより攻撃者に収益が分配されるしくみで、アフィリエイト収入をもくろむ攻撃者が複数関与しているという。

同様のアフィリエイトを採用するランサムウェアは「Locky」だけでなく、こうしたビジネスモデルが、昨今のランサムウェア拡大に大きく影響しているとみられており、引き続き注意が必要だ。

(Security NEXT - 2016/03/10 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ランサムで情報流出の可能性、廃棄物処理などは通常稼働 - レナタス子会社

「React Native CLI」や「SmarterMail」の脆弱性悪用に警戒を - ランサムでも

海外子会社でランサム被害、ファイル暗号化 - アルバック

サーバでランサムウェア被害を確認、影響など調査 - 穴吹興産

海外法人が昨年末にランサム被害、年明け後判明 - 新光商事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

サイトで障害、ランサム攻撃の可能性 - 学校図書館図書整備協会

ランサム被害で情報流出を確認、生産や納期に影響なし - トンボ飲料

ランサム被害で脅迫文、オンライン会議への誘導も - 不動産管理会社

LPガス配送の委託先がランサム被害 - ENEOSグループ会社