手間ひま惜しまぬ「やり取り型」標的型攻撃 - 受信側の環境配慮しマルウェアを再圧縮

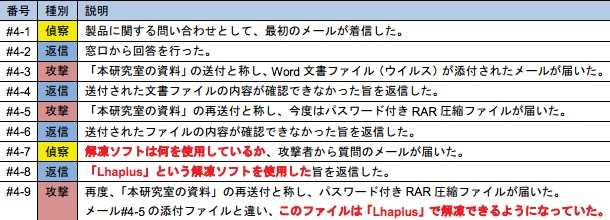

こうした偵察メールへ返信すると、11分から15分でマルウェアを添付したメールが送り付けられたという。送り付けられたマルウェアは圧縮されており、「解凍できない」と攻撃者へ回答すると、わざわざ利用するアーカイバをたずねる返信があり、こちらの環境にあわせて圧縮方式を変更してから、マルウェアを送り付けてきたという。

「やり取り型」攻撃メールの流れ(表:IPA)

また攻撃に用いられるファイルの種類なども変化がみられる。2012年度は「Officeファイル」が45%と中心だったが、2013年度に入り、「ジャストシステム文書ファイル」「ショートカットファイル」などが目立っているという。

感染したマルウェアが外部接続する「コマンド&コントロールサーバ」が国内へ設置されている割合が、7%から28%へと1年で21ポイント増となった。マルウェアの外部通信を隠すための工作である可能性もある。

一方で、こうしたメールの送信元としてフリーメールを利用しており、フリーメールに添付されたファイルや、本文中に記載されたリンクさえ開かなければ、攻撃を回避できるものだった。

(Security NEXT - 2014/05/30 )

![]() ツイート

ツイート

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

AppleやGladinet製品の脆弱性悪用に注意喚起 - 米当局

「iOS」にアップデート - 「WebKit」のゼロデイ脆弱性2件など修正

「macOS Tahoe 26.2」で脆弱性47件を修正 - 「Safari」も更新

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開