IEゼロデイ攻撃は国内20組織限定の「水飲み場攻撃」 - 低露出と未知の攻撃で発覚まで時間稼ぎ

8月以降発生していた「Internet Explorer」における未解決の脆弱性を悪用した標的型のゼロデイ攻撃について、具体的な内容が徐々に明らかになってきた。特定の組織に対して効果的にマルウェアを送り込む巧妙な攻撃だった。

説明を行ったラックの西本氏

ゼロデイ攻撃に悪用された脆弱性「CVE-2013-3893」を最初に検知し、マイクロソフトに報告したラックが、報道関係者向けに実施した記者説明会で、その一部詳細について解説したもの。

今回の攻撃では、8月後半より、特定分野の関係者からアクセスが多い複数のウェブサイトで改ざんが発生。改ざんされたサイトを特定の環境で閲覧すると「IE」がクラッシュし、その背後でコードが実行され、情報漏洩の原因となるマルウェアに感染するおそれがあった。

改ざんサイトの閲覧をきっかけにマルウェアへ感染する点では、従来のドライブバイダウンロード攻撃と同様だが、特定の組織を未解決の脆弱性を用いて狙っていた点が異なる。説明会で登壇した同社取締役兼最高技術責任者の西本逸郎氏は、今回の攻撃について「おそらく日本で最初の『水飲み場攻撃』」であると紹介した。

「水飲み場攻撃」は、オアシスに水を求めて集まる多くの動物のなかから、特定の種類を捕食対象として待ち伏せ、狩りを行う肉食動物になぞられて海外で命名された「攻撃手法」。攻撃者の捕食対象ではない動物は、同じオアシスを訪れても、まったく影響を受けないのが特徴だという。

今回の攻撃では、改ざんされたサイトのサーバサイドのスクリプトに、20種類のIPアドレスを指定するコードが存在。これらIPアドレスを発信元とする場合のみ、脆弱性攻撃を実施していた。またIEのバージョン、言語などによって動作を変更する機能も備えている。

同社は、攻撃対象のIPアドレスや改ざん被害が発生したサイトの具体的な名称について言及を避けたが、重要インフラに関連する複数の中央官庁や企業が対象だったことを明らかにした。これら組織以外の閲覧者にはまったく影響なく、セキュリティベンダーはもちろん、外部から改ざんを検知するサービスなどを普段から利用していても、改ざんに気が付くことができない状態だった。

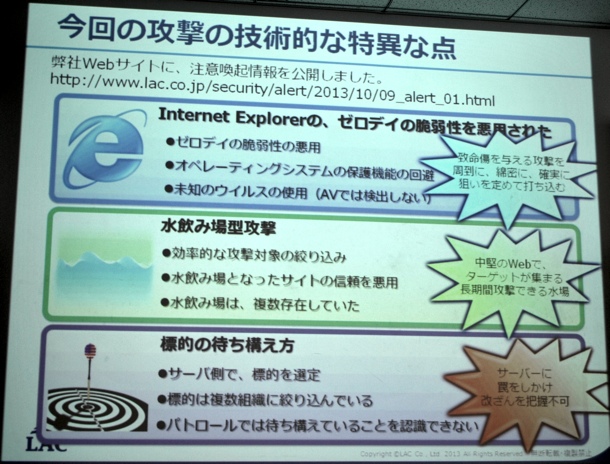

「水飲み場攻撃」では、攻撃対象を限定し、露出を低く抑えることが、発覚を遅らせるひとつのテクニックとなっているが、さらに未知の脆弱性やマルウェアを組み合わせることで高い相乗効果を生み、ゼロデイ攻撃が成立する期間をより長くしているのも特徴だった。

今回の攻撃の特徴

(武山知裕/Security NEXT - 2013/10/10 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2026年1月25日〜2026年1月31日)

相次ぐ脆弱性の悪用、ゼロデイ攻撃も - 悪用リスト登録が週明け以降7件

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

米当局、「Zimbra」の脆弱性に注意喚起 - 軍関係狙うゼロデイ攻撃も

先週注目された記事(2026年1月18日〜2026年1月24日)

米当局、Ciscoのコミュニケーション製品の脆弱性悪用に注意喚起

Ciscoがゼロデイ脆弱性を修正、永続化機能の除去も - 侵害調査は別途必要

先週注目された記事(2026年1月11日〜2026年1月17日)

米当局、「Gogs」の脆弱性悪用に注意喚起 - 修正コードが公開

MS、2025年最後の月例パッチ - ゼロデイ含む脆弱性56件に対処