IEゼロデイ攻撃は国内20組織限定の「水飲み場攻撃」 - 低露出と未知の攻撃で発覚まで時間稼ぎ

実際に、今回の攻撃は8月後半より発生しているが、当時は脆弱性についてまったく把握されていない状態だったため、「EMET」といった脆弱性緩和ツールや、振る舞い検知型のマルウェア対策製品などを導入していなければ攻撃は防げず、感染するマルウェアも、セキュリティ対策ソフトでは検知できなかった。

報告を受けたマイクロソフトでは、9月17日にアドバイザリとともに「Fix it」を公開するなど緩和策についてアナウンス。脆弱性の緩和策や攻撃の発生が一般に認知され、10月9日に公開された月例セキュリティ更新プログラムで脆弱性は修正された。

西本氏によれば、今回の攻撃は、同社がウェブサイトの改ざんやゼロデイ攻撃を検知し、「水飲み場」となった組織と、攻撃対象となっていた双方の組織が偶然同社の顧客だったことから、詳しい調査が可能となり、詳細が明らかとなっためずしい事例だという。

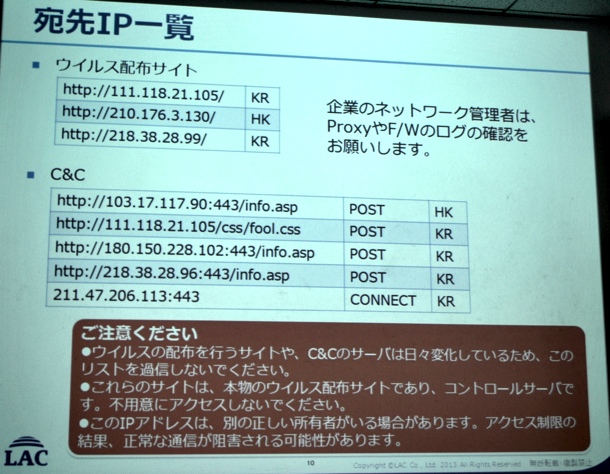

同社では、コマンド&コントロールやマルウェアの配布サイトで用いられたIPアドレスを公開。これらIPと通信が行われていないかログを調査し、被害を遭っていないか確認するよう注意を喚起した。また同様の攻撃が今後行われる可能性があるとして、ウェブの運営者や閲覧者に対して、対策を呼びかけている。

今回の攻撃で通信先となったIPアドレス

(武山知裕/Security NEXT - 2013/10/10 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2026年1月25日〜2026年1月31日)

相次ぐ脆弱性の悪用、ゼロデイ攻撃も - 悪用リスト登録が週明け以降7件

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

米当局、「Zimbra」の脆弱性に注意喚起 - 軍関係狙うゼロデイ攻撃も

先週注目された記事(2026年1月18日〜2026年1月24日)

米当局、Ciscoのコミュニケーション製品の脆弱性悪用に注意喚起

Ciscoがゼロデイ脆弱性を修正、永続化機能の除去も - 侵害調査は別途必要

先週注目された記事(2026年1月11日〜2026年1月17日)

米当局、「Gogs」の脆弱性悪用に注意喚起 - 修正コードが公開

MS、2025年最後の月例パッチ - ゼロデイ含む脆弱性56件に対処