Wi-Fi対応ストレージ製品の脆弱性狙うアクセス増 - 国内IPアドレスからも

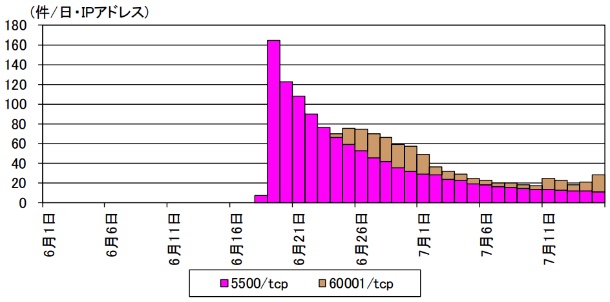

TCP 5500番ポートやTCP 60001番ポートへのアクセスが増加しているとして、警察庁が注意を呼びかけた。一部発信元には、国内のIPアドレスも含まれていたという。

同庁によれば、同庁観測システムにおいてTCP 5500番ポートに対するアクセスが6月中旬以降増加した。外部のサーバより不正プログラムをダウンロードさせ、実行を試みるものが多数を占める。

TCPシーケンス番号と宛先ポートには、ボットプログラム「Mirai」の特徴が見られた。さらに発信元のIPアドレスを調査したところ、海外製デジタルビデオレコーダ(DVR)など、IoT機器のログイン画面が表示されたという。

くわえて6月下旬より、TCP 60001番ポートに対するアクセスの増加を観測。同ポートに対するアクセスも、外部サーバから不正プログラムをダウンロードし、実行を試みるコマンドが含まれていた。

ボット「Mirai」の特徴を持ったTCP 5500番ポートやTCP 60001番ポートへのアクセス(グラフ:警察庁)

(Security NEXT - 2019/07/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

2025年9月も300件強のDDoS攻撃を観測 - IIJレポート

「不正ログイン」相談が約1.5倍 - 「偽警告」は関係者逮捕で減少するも限定的

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

「JVN iPedia」の脆弱性登録、2四半期連続で1万件超

3Qの脆弱性届出は160件 - ソフトウェア製品が倍増

9月のフィッシング、報告が22万件超 - 悪用ブランド過去最多

8月のDDoS攻撃件数、前月比1.3倍 - 50Gbps超の攻撃も

フィッシング報告約19万件 - URLは前月比1割減

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC