ルータ侵害による不正アプリ配布、Facebookの次は「Chrome」を偽装

何らかの手法を用いてルータのDNS設定を勝手に変更し、攻撃者が用意したサイトに誘導して情報を盗むAndroidアプリをインストールさせる攻撃が確認されているが、攻撃手法を徐々に変化させつつも、引き続き発生している模様だ。

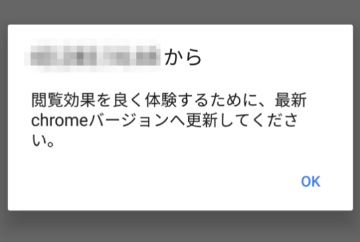

不正サイトで表示されるメッセージ(画像:トレンドマイクロ)

トレンドマイクロでは、当初発見された誘導先サイトの停止を確認していたが、その後、あらたにダウンロードサイトが用意されていることを観測したという。

今回確認された誘導先では、メッセージの内容を変更。従来は「Facebook拡張ツールバッグ」のダウンロードに見せかけていたが、あらたなサイトでは、「Chrome」のアップデートを偽装していた。

ダウンロードさせられるAPKファイル名も「facebook.apk」から「chrome.apk」に変更されており、正規アプリをリパックしたものだったという。インストールすると、SMSなどの情報へアクセスし、情報を盗み出す機能を備えていると見られる。

(Security NEXT - 2018/04/02 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

6月のDDoS攻撃、前月比31.0%減 - 最大トラフィックは約15Gbps

「PowerDNS Recursor」にDNSキャッシュポイズニングの脆弱性

「Sophos Firewall」に複数の「クリティカル」脆弱性 - 対象機器は1%未満

ブラウザ「Firefox 141」が公開 - 脆弱性18件を解消

「BIND 9」にDoSやキャッシュ汚染の脆弱性 - アップデートが公開

「FortiOS」に脆弱性 - アドバイザリ3件を公開

DDoS攻撃が前月比2割増 - 最大攻撃規模は5分の1に

「BIND 9」に緊急脆弱性 - 1パケットでDoS攻撃が可能

DDoS攻撃が件数減、一方100Gbps超の攻撃も - IIJレポート

「PowerDNS Recursor」にDoS脆弱性 - アップデートで修正