GoogleとCWI、同一「SHA-1ハッシュ」持つ2種類のPDFを公開 - 衝突攻撃「SHAttered」を実証

Googleの研究者が、2013年に「SHA-1コリジョン攻撃(衝突攻撃)」の理論を発表。その後CWIとGoogleで研究を進め、今回同攻撃を発生させる方法など論文に取りまとめた。実証として同じハッシュ値を持つ2種類のPDFファイルを公表している。

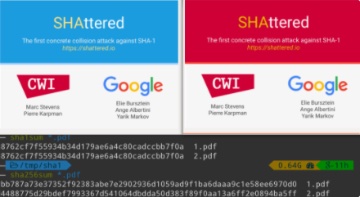

ブルーのファイルと赤いファイル。内容は異なるが、ハッシュ値は同一(画像:SHAttered.io)

Googleによれば、クラウドを活用して計算を実施。解析には、922京3372兆回超に及ぶ「SHA-1」の計算が必要など、複雑な作業が必要だが、「SHAttered」では110台のGPUを用いることで1年で解析が可能だという。

同じハッシュをブルートフォース攻撃で分析する場合、1200万台を必要とするとし、「SHAttered」では約10万倍のパフォーマンスで解析が可能だとしている。

資金が潤沢な攻撃者であれば、同一のハッシュ値を持つデータを作製する「ハッシュ衝突攻撃」が可能であると指摘。安全な「SHA-256」「SHA-3」へ移行するよう呼びかけている。

(Security NEXT - 2017/02/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ESETのエンドポイント向け製品に脆弱性 - アップデートで修正

電子政府が推奨する「CRYPTREC暗号リスト」が改定

「Samba」にセキュリティアップデート - 4件の脆弱性を解消

脆弱な旧Wi-Fi機器の使用中止を呼びかけ - 任天堂

あの人気セキュリティ書籍も半額 - Amazonで9月2日までセール中

公共空間における安全なワイアレス通信でガイダンス - 米NSA

米NSA、脆弱なTLS構成の利用排除を要請

米連邦政府機関に「SolarWinds Orion」製品の遮断命令

サーバ証明書、最長でも約13カ月 - 毎年更新が必須に

SSL/TLSを取り巻く状況や鍵管理に関する文献調査を実施 - IPA