GoogleとCWI、同一「SHA-1ハッシュ」持つ2種類のPDFを公開 - 衝突攻撃「SHAttered」を実証

Googleとオランダ国立数学・計算機科学研究センター(CWI)の研究者は、「SHA-1」による同一のハッシュ値を持つ2種類のPDFファイルの生成に成功したと発表した。

「SHA-1」の「コリジョン攻撃(衝突攻撃)」を今回はじめて実証できたとして論文を発表したもの。同攻撃ついて「粉々になった」ことを意味するニックネーム「SHAttered」を名付け、注意喚起を行うウェブサイトも公開している。

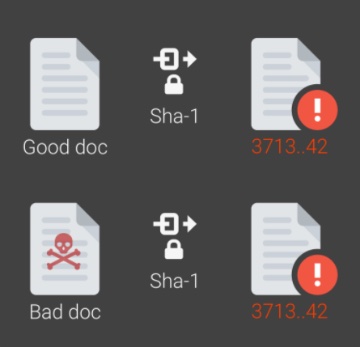

異なるファイルにかかわらず、同一のハッシュ値となる「コリジョン攻撃」(画像:SHAttered.io)

ハッシュ値は、データを元に特定アルゴリズムによって生成する固定長の文字列。

ユニークなハッシュ値を比較することでデータの同一性を確認できるとし、暗号通信やファイル署名など広く利用されているが、コンピュータの計算能力や解読技術の向上によりハッシュ化のアルゴリズムが危殆化すると、本来ユニークであるべき「ハッシュ値」を持つデータを意図的に複数作製する「コリジョン攻撃」が可能となる。

同攻撃が可能となると、電子署名の偽造など、なりすましへ悪用されるおそれがある。ハッシュアルゴリズム「SHA-1」に関しても、「危殆化」が従来より指摘されており、より安全なハッシュアルゴリズムを利用するよう推奨されていたが、今回はじめて「コリジョン攻撃」が実証された。

(Security NEXT - 2017/02/24 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ESETのエンドポイント向け製品に脆弱性 - アップデートで修正

電子政府が推奨する「CRYPTREC暗号リスト」が改定

「Samba」にセキュリティアップデート - 4件の脆弱性を解消

脆弱な旧Wi-Fi機器の使用中止を呼びかけ - 任天堂

あの人気セキュリティ書籍も半額 - Amazonで9月2日までセール中

公共空間における安全なワイアレス通信でガイダンス - 米NSA

米NSA、脆弱なTLS構成の利用排除を要請

米連邦政府機関に「SolarWinds Orion」製品の遮断命令

サーバ証明書、最長でも約13カ月 - 毎年更新が必須に

SSL/TLSを取り巻く状況や鍵管理に関する文献調査を実施 - IPA