一部国内のNASやEMSがサイバー攻撃の踏み台に - ビデオレコーダー利用者も注意を

国内において、デジタルビデオレコーダーやネットワークストレージ、エネルギー管理システム(EMS)などが、脆弱性攻撃の踏み台となっている。7月に急増した中国製ルータに対する攻撃に利用されていたという。

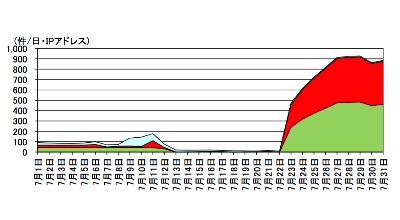

UDP53413番ポートに対する攻撃状況(グラフ:警察庁)

警察庁が、同庁の観測システムにおいて、「UDP53413番ポート」に対するアクセスの急増を観測したもの。

Netis(Netcore)製のルータへログインしたり、不正プログラムの実行などを試みる攻撃で7月23日より急増した。

同庁によると、7月に急増した同ポートに対する攻撃では、日本国内を発信元としたアクセスも多数存在したという。さらにこれらの発信元のIPを調べたところ、デジタルビデオレコーダーやネットワークストレージ、エネルギー管理システム(EMS)が運用されており、攻撃の踏み台に悪用されたと見られている。

攻撃対象となっているルータの脆弱性は、比較的古く2014年8月に公表されたもの。WAN側から同ポートへ接続が可能となっており、パスワードがハードコードされていた。ルータ上で任意のコマンドを実行されるおそれがある。

翌9月に脆弱性へ対応するファームウェアがリリースされているが、これまでもたびたび同ポートを狙った攻撃が確認されており、セキュリティ機関やベンダーが注意を呼びかけてきた。

NRIセキュアテクノロジーズが、2015年に同社提供サービスにおいてファイアウォールでブロックした通信では、3.5%が同ポートに対するアクセスで、プロトコル別に見ても5番目に多かったことがわかっている。

(Security NEXT - 2016/09/01 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

LAN側からtelnet有効化できるマニュアル未記載機能 - NETGEAR製EOLルータ

米当局、「ArrayOS AG」脆弱性など2件を悪用リストに追加

先週注目された記事(2025年11月9日〜2025年11月15日)

バッファロー製ルータ「WSR-1800AX4シリーズ」に脆弱性 - ファームウェアの更新を

プラネックス製モバイルルータ「ちびファイ4」に脆弱性

ルータOS「OpenWrt」に脆弱性 - 修正版がリリース

バッファロー製Wi-Fiルータ「WXR9300BE6Pシリーズ」に脆弱性

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC

先週注目された記事(2025年8月31日〜2025年9月6日)

セイコーソリューションズ製IoT機器向けルータに深刻な脆弱性