ランサムウェア「Petya」の復号化キー作成ツールが公開

暗号化によりOSを起動できなくし、金銭を要求するランサムウェア「Petya」の被害にあったディスクを復号化するツールが、インターネットで公開された。

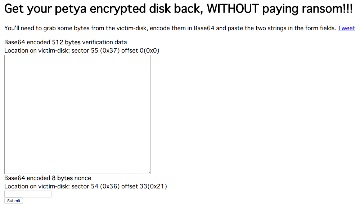

復号化するパスワードを生成できるサイト

「Petya」は、起動に用いる「マスターブートレコード(MBR)」を改変するマルウェア。再起動後に立ち上がる「chkdsk」に見せかけたプログラムが「マスターファイルテーブル(MFT)」を暗号化。その後はOSそのものが起動できなくなり、Bitcoinにより身代金の支払いが要求される。

同ランサムウェアへの対策として、Twitter利用者のLeostone氏が、ウェブサイト上へ修復ツールを公開したもの。同ツールで実際に復号できることをヘルプサイトのBleeping ComputerやセキュリティベンダーのKaspersky Labが確認したという。

復号キーを作成するウェブサイトは不安定であり、ミラーサイトなども用意されている。復号化のキーを得るためには、ハードディスクを別の端末へ接続し、ドライブの指定されたセクタよりデータを取り出す必要がある。

また外部ドライブとして接続する必要はあるものの、指定されたデータをより簡単に取り出せるよう、ソフトウェア「Petya Sector Extractor」をEmsisoftの研究者が開発。Bleeping Computerのサイトで公開されている。

今回は復号化の手段が発見されたが、今後「Petya」がアップデートされれば、今回のツールで復号化できなくなる可能性が高く、セキュリティ専門家は引き続き警戒するよう呼びかけている。

(Security NEXT - 2016/04/12 )

![]() ツイート

ツイート

PR

関連記事

サーバでランサム被害、影響など調査 - ホスピタルサービス

米グループ会社にランサム攻撃、従業員情報が流出 - メディアリンクス

香港グループ会社がランサム被害 - 富士高分子工業

米グループ会社にランサム攻撃、顧客情報流出の可能性 - DNP

サーバがランサム感染、受注工事データが流出の可能性 - 但南建設

グループサーバでランサム被害、業務停止など影響も - レゾナック

ランサム被害を確認、調査や復旧急ぐ - 福祉用具レンタル会社

ランサム被害で取引先情報が流出した可能性 - ニチノー緑化

複数機器でランサム被害、情報流出など調査中 - 日本ジッコウ

オーエム製作所のランサム被害 - 個人情報流出の可能性