標的型攻撃で多用される「パスワード付き圧縮ファイル」に警戒を

2015年に入り、標的型攻撃メールでは、実行ファイルを送りつける手法が中心となっているが、セキュリティ対策製品の検知を逃れるため、実行ファイルを圧縮し、パスワードを設定しているケースが目立っており、注意が必要だ。

サイバー情報共有イニシアティブ(J-CSIP)における2015年第2四半期の統計情報を情報処理推進機構(IPA)が取りまとめたもの。J-CSIPは、標的型攻撃の情報を共有、被害防止を推進する組織で、製造業や重要インフラ事業者など61組織が参加している。

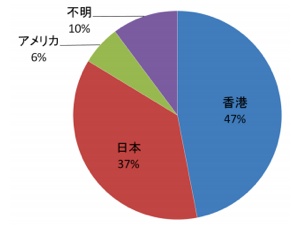

不正接続先(グラフ:IPA)

同四半期における参加組織からの報告は104件で、前四半期の109件からほぼ横ばい。そのうち標的型攻撃メールと判断されたケースは28件で、前四半期の79件を大きく下回った。

メールの送信元を見ると、18%が日本国内からで、「韓国(4%)」が続いた。一方メールの送信元IPアドレスがメールヘッダに残らないメールサービスが利用されたことにより、送信国のIPがわからないケースが78%にのぼっている。

接続先は、香港が47%を占めて最多。日本国内が37%で続く。国内の端末が接続先とされるケースは前四半期と同様4割弱にのぼっており、乗っ取られた端末が悪用されたものとみられている。前四半期には58%を占めた米国は、6%へと縮小した。

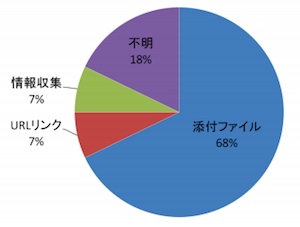

攻撃手法としては、添付ファイルが悪用するケースが68%にのぼる。セキュリティ製品で削除した18%をあわせると9割に近い状況。リンクを利用するケースは7%だった。

標的型攻撃メールの種類(グラフ:IPA)

添付ファイルを確認できたケースについては、すべて実行ファイルだったという。前四半期では、マクロを悪用するOfficeファイルを悪用した攻撃が確認されたが、今回は報告されなかった。

送り付けられる実行ファイルは、「zip」や「lzh」などを用いて圧縮されており、セキュリティ対策製品による検知を回避するため、約6割でパスワードが設定されていた。マルウェアのチェックが行われておらず、リスクがあることを利用者側で意識する必要があると指摘している。

(Security NEXT - 2015/08/05 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

先週注目された記事(2025年8月17日〜2025年8月23日)

インシデントが前四半期比37.3%増 - サイト改ざんが約2.4倍

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

LinuxカーネルのUSBオーディオドライバ脆弱性 - 攻撃の標的に

IPA、「情報セキュリティ10大脅威 2025 組織編」の解説書を公開

「セキュリティ10大脅威2025」 - 「地政学的リスク」が初選出

2024年4Qのインシデントは約8%増 - 「FortiManager」脆弱性の侵害事例も