JPCERT/CC、サイバー攻撃の踏み台にされる「オープンリゾルバ」のチェックサイト

JPCERTコーディネーションセンターは、「オープンリゾルバ確認サイト」を公開した。DDoS攻撃の踏み台に悪用される「オープンリゾルバ」を利用していないか確認するよう呼びかけている。

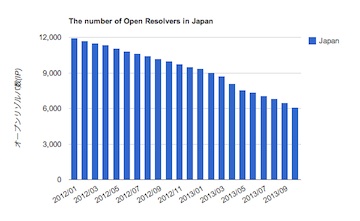

日本国内におけるオープンリゾルバの推移(グラフ:JPCERT/CC)

同サイトでは、アクセス元のPCに設定されているDNSサーバや、接続元となっているルータなどにアクセス制限がかけられておらず、不特定多数からの再帰的なDNSの問い合わせに対して応答する「オープンリゾルバ」として運用されていないかチェックできる。コマンドラインから確認できるサイトも用意した。

「オープンリゾルバ」は、DDoS攻撃の一種である「DNSリフレクション攻撃(DNSアンプ攻撃)」に悪用されるおそれがある。これまでも日本国内のサーバが悪用されているとして、海外のCERT組織より同センターへ報告が寄せられたり、捜査機関やセキュリティ機関が、オープンリゾルバを探索する行為を検知し、サイバー攻撃への準備行為である可能性があるとして、たびたび注意喚起を行っている。

「DNSリフレクション攻撃」では、攻撃者があらかじめ用意したDNSにデータ量の大きいレコードを登録。「オープンリゾルバ」に対し、ボットネットなど大量の端末からIPをなりすましてDNSへ問い合わせを行わせることで、実際にIPを利用している攻撃対象のサーバへ、大量の応答パケットを送り付ける。

ブロードバンドルータなどのネットワーク機器が、気が付かないうちに「オープンリゾルバ」として機能している場合もあり、DNSサーバの運営者に限らず、確認を実施するよう同センターでは呼びかけている。

(Security NEXT - 2013/10/31 )

![]() ツイート

ツイート

PR

関連記事

「BIND 9」にサービス拒否の脆弱性 - 権威、リゾルバに影響

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用

「Unbound」のDNSキャッシュ汚染脆弱性 - 追加対策版が公開

AI環境向けに分散処理フレームワーク「Ray」にRCE脆弱性

10月のDDoS攻撃は減少、攻撃規模も縮小 - IIJレポート

マルウェアの挙動をリアルタイム監視するOSSを公開 - JPCERT/CC

2025年9月も300件強のDDoS攻撃を観測 - IIJレポート

「BIND 9」にキャッシュポイズニングなど複数脆弱性

【特別企画】脅威動向や実務者が身をもって学んだノウハウなど共有する年次イベント

ブラウザ「Firefox 141」が公開 - 脆弱性18件を解消