「SLP」に反射攻撃のおそれ、早急にアクセス制限を - 最大2200倍に増幅

「サービスロケーションプロトコル(SLP)」が、リフレクション攻撃に悪用されるおそれがあることがわかった。増幅率も高く、早急にSLPサービスに対する外部アクセスを制限するよう注意が呼びかけられている。

「SLP」は、ネットワークにおいて相互にシステムを検出し、通信できるようにするプロトコル。UDP 427番ポートが利用されている。リクエスト元のIPアドレスを偽装し、攻撃対象へ大量のUDPトラフィックを送りつけることができるリフレクション攻撃に同プロトコルを利用できることが明らかとなったもの。

今回の問題について共同で研究を行なったBitsightおよびCuresecの研究者は、「SLP」を単なるリフレクション攻撃に利用した場合、増幅率は大きくても12倍程度だが、SLPへサービスを登録することで増幅率が格段に増加すると指摘。

多くのSLPサービスではリモートより認証なしに任意のサービスを登録することができ、29バイトのリクエストに対して約65000バイトを応答させることも可能で、最大2200倍とこれまで報告されているリフレクション攻撃のなかでも高い増幅率になると説明している。

調査を行なった2023年2月時点でグローバルにおいて2000を超える組織で5万4000超のインスタンスが公開されていたという。具体的には、「VMware ESXi」をはじめ、コニカミノルタ製プリンタ、Planex製ルータ、IBMの統合管理モジュール(IMM)、Super Micro ComputerのIPMIユーティリティだった。

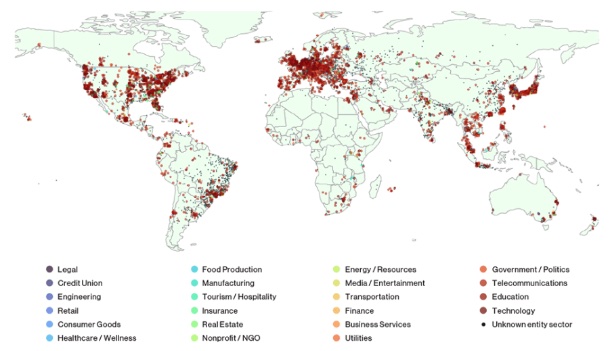

影響を受けるSLPサービスが公開されていたIPアドレスの地域やサービスセクター(画像:Bitsight)

(Security NEXT - 2023/04/27 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

APIクライアント生成ツール「Orval」にRCE脆弱性 - 再発で2度の修正

「Movable Type」にXSSや数式インジェクションなど複数の脆弱性

Synology製NASに脆弱性 - 3rdパーティ製ツールに起因、KEV登録済み

Kubernetes向け「Rancher Local Path Provisioner」に深刻な脆弱性

IBMの暗号基盤「CCA」に脆弱性 - 任意コマンド実行のおそれ

予約サイトに不正ログイン、個人情報が流出 - 関西エアポートワシントンホテル

2度にわたりメール誤送信、メアド2376件が流出 - 大教大

サーバ内の一部データが暗号化、情報流出の可能性 - 光栄

7支店で整理口明細資料を紛失、誤廃棄の可能性 - 北都銀

「ServiceNow」に深刻な脆弱性 - 2025年10月更新で修正済み