「Log4Shell」攻撃、対象ポートが拡大中 - 警察庁観測

ログ記録ライブラリ「Apache Log4j」に深刻な脆弱性「Log4Shell」が明らかとなった問題で、警察庁は攻撃の観測動向を公開した。攻撃対象ポートが拡大している。

「Apache Log4j」にリモートより攻撃が可能となる脆弱性「CVE-2021-44228」や「CVE-2021-45046」が見つかり、すでに悪用が確認されているが、警察庁が全国の警察施設に設置したセンサーの観測動向について取りまとめたもの。

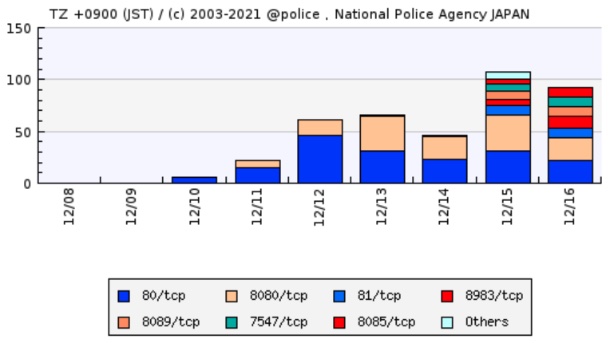

脆弱性を悪用する攻撃は、実証コード(PoC)が公開された12月10日より観測されており、12日には1センサーあたり50件を超え、15日には1センサーあたり100件以上のアクセスがあった。今後さらなる増加も懸念される。

攻撃対象も当初はTCP 80番ポートが狙われていたが、翌11日にはTCP 8080番ポートも標的となった。その後も徐々に対象ポートを拡大し、12月15日に入ってからはTCP 81番ポートやTCP 8089番ポートのほか、「Apache Solr」で利用するTCP 8983番ポート、海外製ルータで用いられるTCP 7547番ポートなどへのアクセスもコンスタントに観測されている。

同庁は、攻撃パケットにおいてウェブアプリケーションファイアウォール(WAF)などの定義ファイルによる検知を回避する動きもあると指摘。別の対策も検討するよう呼びかけている。

12月16日12時時点における1センサーあたりの平均攻撃数(グラフ:警察庁)

(Security NEXT - 2021/12/16 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

予約管理システムから顧客にフィッシングメッセージ - 福岡のホテル

個人情報含む検体、検査機関への送付時に紛失 - 高知県

農協協会のインスタアカウントが乗っ取り被害

集積所へ時間外投棄されたゴミから患者情報 - 厚木市立病院

米当局、悪用カタログに既知脆弱性5件を登録 - AppleやRockwellなど

「iPhone」狙う強力な攻撃キット「Coruna」 - 多数脆弱性を悪用、CVE未採番も

JetBrainsの複数製品に脆弱性 - 「Hub」ではクリティカルも

「VMware Aria Operations」の脆弱性など悪用に注意喚起 - 米当局

「EC-CUBE」に多要素認証を回避される脆弱性 - 修正パッチを公開

自然言語処理ライブラリ「NLTK」に深刻なRCE脆弱性