「Log4Shell」の悪用、国内でも多数検知 - 国内で被害も

ラックが確認した通信先のドメインやIPアドレス

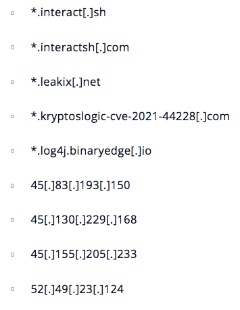

攻撃を受けたホストから外部ホストに対する不審な通信についても検知した。「IoC(Indicators of Compromise)」情報として同社は通信先となっていた5件のドメインと、IPアドレス4件を公開。ドメインについてはサブドメインに任意の文字列が追加されている。

件数や具体的な内容などは明らかにしていないが、国内において実際に被害が出ているケースも確認されているという。至急対策を講じる必要があると同社では訴えている。

影響を受けるソフトウェアを利用している場合は、すみやかに最新版へ更新することを推奨。すでに攻撃を受けている可能性も踏まえ、影響を受けた環境で不審なファイルやプロセスがないか、通信先として判明しているドメインの名前解決を試みたログ、意図しない「LDAP」や「RMI」あての通信が行われていないかログを確認することなどをアドバイス。

ファイアウォールやプロキシサーバを調査することで攻撃の痕跡などを発見できる場合があると述べた。

またこうした状況は、国内だけでなくグローバルで生じているとして、海外の関連会社における対策もあわせて実施するよう求めている。

(Security NEXT - 2021/12/14 )

![]() ツイート

ツイート

PR

関連記事

JavaScriptサンドボックスのnpmライブラリ「SandboxJS」に深刻な脆弱性

NVIDIAのGPUディスプレイドライバに複数脆弱性 - 修正版が公開

米当局、Fortinet製品のゼロデイ攻撃に対する侵害調査などを呼びかけ

「OpenSSL」に重要度「高」含む12件の脆弱性 - アップデートで修正

セキュリティアップデート「Firefox 147.0.2」が公開

複数Fortinet製品に脆弱性、すでに悪用も - 更新や侵害有無の確認を

「Chrome」にアップデート - 実装不備の脆弱性1件を修正

Atlassian、前月のアップデートで脆弱性のべ34件に対処

悪用される「SmarterMail」脆弱性 - 侵害調査や最新ビルドへの更新を

「MS Office」にゼロデイ脆弱性、すでに悪用も - アップデートを公開