認証サーバでアクセス制御する「SaaS」も標的 - 多段階攻撃で侵入被害

組織内部の認証サーバを用いてアクセス制御を行うクラウド環境なども、多段階に及ぶ巧妙な攻撃の標的となっている。侵入されることを前提とした対策の重要性が増している。

サイバー情報共有イニシアティブ(J-CSIP)が、参加組織より情報提供を受けたサイバー攻撃の手口について明らかにしたもの。

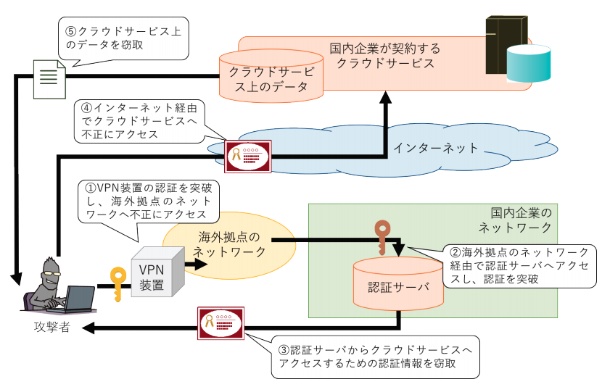

被害者組織で利用する外部の「SaaS」は、アクセスするために組織内部の認証サーバであらかじめ認証情報を取得しなければアクセスできない環境だったが、事前の多段階による攻撃により、アクセスに必要となる正規の認証情報が窃取されていたという。

攻撃の起点となったのは、海外拠点で利用する「VPN」。攻撃者は、何らかの方法で海外拠点で利用する「VPN」の認証情報を事前に入手しており、「VPN」経由で海外拠点のネットワークへ侵入していた。

さらに同ネットワーク経由で国内組織の内部ネットワークにある認証サーバへアクセス。同サーバにおける認証も、何らかの方法で入手した正規利用者の認証情報を用いて認証を突破し、クラウドサービスへアクセスするために必要となる認証情報を取得していた。

攻撃の流れ(図:IPA)

(Security NEXT - 2021/05/21 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

偽基地局から送信されたフィッシングSMSに注意 - 総務省が注意喚起

中国関与が疑われる「MirrorFace」の攻撃に注意喚起 - 警察庁

約482億円相当の暗号資産窃取、北朝鮮グループの犯行 - 日米当局

JPCERT/CCが攻撃相談窓口を開設 - ベンダー可、セカンドオピニオンも

教員私物PCが「Emotet」感染、不正メール送信の踏み台に - 愛媛大

読売新聞オンライン、アカウント2070件に不正ログインの疑い - 試行や失敗の増加も

米英豪、イランのAPT活動に注意喚起 - 「Fortinet」「Exchange」の脆弱性が標的

米連邦政府機関に「SolarWinds Orion」製品の遮断命令

VMware複数製品の脆弱性、ロシア攻撃グループが悪用か - 米政府主張

パスワードリスト攻撃の事前スクリーニング、大胆なその手口