2020年の攻撃通信パケット、前年比1.5倍 - NICTまとめ

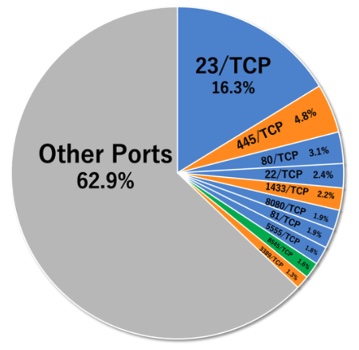

スキャンを目的としたパケットを除き、宛先ポート番号別にパケット数を見ると、「telnet」で用いる「TCP 23番ポート」がもっとも多く16.3%。

スキャンを除いたパケットの宛先先ポート(グラフ:NICT)

ファイルやプリンタの共有で使われる「TCP 445番ポート(4.8%)」、ウェブサーバやIoT機器で使われる「TCP 80番ポート(3.1%)」で続く。

上位10位までのポートが全体に占める割合は37.1%で、前年の49.8%から減少。その他ポートが占める割合が62.9%となった。さまざまなポートを攻撃対象とするボットネットが継続的に活動していることなどが背景にある。

また2020年は、3月から4月にかけて断続的に大規模なバックスキャッタを観測。1日あたり7000万以上のユニークIPアドレスから跳ね返りパケットを観測した。

またリフレクション攻撃では、複数のサービスを同時に悪用するマルチベクタ型の攻撃を多く観測しており、攻撃が複雑化しているという。

(Security NEXT - 2021/02/17 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

NICTがシンポジウム開催 - 研究報告や女性活躍のパネルも

「CYNEXアライアンス」が発足、 産官学とデータの共同分析や人材育成を推進

ダークネット宛てのパケット数が増加傾向 - クルウィットら調査

2021年1Qのダークネット宛パケット、前月から約1割減

「Mirai」国内感染ホスト、約半数がロジテック製ルータ

2021年1Qにダークネットで1187億パケットを観測 - NICT

2019年の攻撃パケット、約半数がIoTを標的に - 調査目的も増加

「情報セキュリティ文化賞」受賞者6名を発表 - 情セ大

脆弱IoT機器823件へあらたに注意喚起 - NOTICE

ログイン可能なIoT機器、半年でのべ505件に注意喚起 - NOTICE調査