脆弱性の影響を可視化できるOSS「Vuls」を解説 - IPA

情報処理推進機構(IPA)は、効率的な脆弱性対策に活用できるとして、ソフトウェア「Vuls」について解説した資料「脆弱性対策の効果的な進め方 ツール活用編」を公開した。また初心者向けに提供している「同実践編」の第2版をあらたにリリースしている。

「Vuls」は、「MyJVN」をはじめとする各種脆弱性データベースの情報を導入済みのソフトウェアと関連付けることで、利用環境における脆弱性の検知、可視化が行えるソフトウェア。GitHubを通じて2016年より公開されている。

「Linux」や「FreeBSD」に対応しており、影響を受ける脆弱性のみ自動的に検知し、メールなどを用いてアラートを送信することが可能。パッケージに依存しないソフトであっても、「CPE(Common Platform Enumeration)」に登録されたソフトウェアであれば、フレームワークやライブラリ、ミドルウェアについても検知が行える。

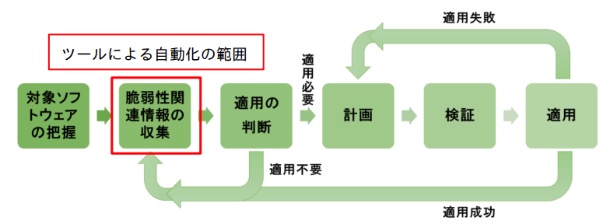

同資料では、脆弱性情報の収集工程などを短縮できるとして、同ツールを用いた脆弱性対策の手順をシステム管理者向けに解説。脆弱性の取り巻く環境を示した上で、同ツールのインストールや情報の収集方法などを説明している。

脆弱性対策の作業フロー。情報収集において「Vuls」が活用できる(図:IPA)

(Security NEXT - 2019/02/25 )

![]() ツイート

ツイート

PR

関連記事

先週注目された記事(2026年1月25日〜2026年1月31日)

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

4Q脆弱性届出が約1.6倍に - ソフトとサイトともに増加

米当局、「Zimbra」の脆弱性に注意喚起 - 軍関係狙うゼロデイ攻撃も

先週注目された記事(2026年1月18日〜2026年1月24日)

「JVN iPedia」の脆弱性登録が増加 - 3四半期連続で1万件超

先週注目された記事(2026年1月11日〜2026年1月17日)

先週注目された記事(2026年1月4日〜2026年1月10日)

先週注目された記事(2025年12月28日〜2026年1月3日)