10月中旬ごろよりAVTECH製カメラの脆弱性狙うアクセス - Miraiボット亜種か

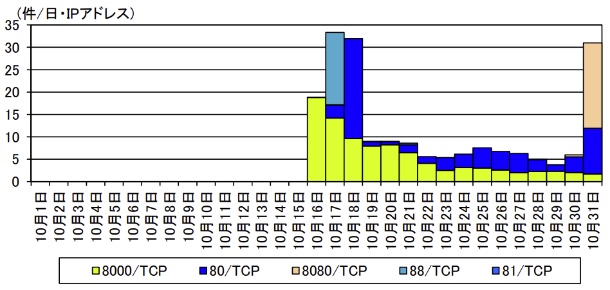

警察庁は、10月中旬よりAVTECH製ネットワーク対応カメラの脆弱性を標的としたアクセスが観測されているとして、注意を呼びかけた。

同社製カメラが使用するTCP 80番ポートやTCP 8000番ポートなど複数ポートに対し、脆弱性を標的としたアクセスを観測したもの。同社製カメラに関しては、リモートよりコードの実行が可能となる脆弱性が判明しており、不正プログラムの感染を狙った攻撃と同庁では分析している。

あわせて同じアクセス元より「Mirai」ボットの特長を持つアクセスも同時期より増加。ボット「Mirai」の亜種による感染活動と見られ、同庁がアクセス発信元を調べたところ、ネットワーク対応ビデオレコーダなど、さまざまなIoT機器で使用されているウェブサーバソフトウェアが稼働していたという。

同庁では、IoT機器の利用者に対して、脆弱性を解消するとともに、デフォルトパスワードの変更、アクセス制限、ファイアウォールやルータ経由でインターネットに接続するなど、対策を講じるよう呼びかけている。

(Security NEXT - 2018/12/10 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年9月21日〜2025年9月27日)

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC

Samsung製デジタルサイネージの脆弱性狙う攻撃に注意

IIJ、「Mirai亜種」解析ツールを無償公開 - C2や感染傾向を可視化

米政府、バックアップソフトやIPカメラの脆弱性悪用に注意喚起

初期パスワードの「Juniper SSR」でMirai感染 - 全バージョンに影響

先週注目された記事(2024年8月18日〜2024年8月24日)

「Mirai」と異なるボット、国内ベンダーのルータに感染拡大か

先週注目された記事(2024年5月5日〜2024年5月11日)

国内で「Mirai」とは異なるボットネットの動きが加速