重要インフラの3社に1社でランサム被害 - 11%は感染20台以上

感染したランサムウェアの種類は、「Locky」が52%で最多。「TeslaCrypt」が20%、「WannaCrypt」が17%、「spora」が11%で続く。

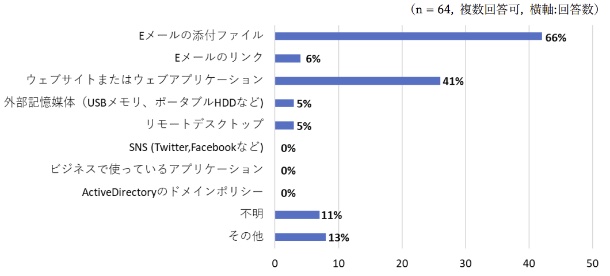

感染原因は「メールの添付ファイル」が66%。「ウェブサイトまたはウェブアプリケーション」が41%、「メールのリンク」が6%、「外部記憶媒体」と「リモートデスクトップ」がそれぞれ5%だった。

感染者を尋ねたところ、86%が正社員と回答。契約社員やアルバイト、人材派遣などの外部人員が17%で続く。また経営層が5%、管理職が11%だった。

被害を受けた端末の種類を尋ねたところ、外部持ち出しを行わないデスクトップパソコンが61%、外部持ち出しを行うラップトップパソコンが48%だった。一方でサーバが42%、NASが9%で続く。携帯電話やタブレットにおける被害の報告はなかった。

ランサムウェアの感染原因(グラフ:JPCERT/CC)

(Security NEXT - 2018/07/31 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

まもなく年末年始、長期休暇前にセキュリティ総点検を

先週注目された記事(2025年11月23日〜2025年11月29日)

先週注目された記事(2025年11月16日〜2025年11月22日)

先週注目された記事(2025年11月9日〜2025年11月15日)

先週注目された記事(2025年11月2日〜2025年11月8日)

先週注目された記事(2025年10月26日〜2025年11月1日)

先週注目された記事(2025年10月19日〜2025年10月25日)

「Rapid7」「SKYSEA」など脆弱性5件の悪用に注意喚起 - 米当局

先週注目された記事(2025年10月5日〜2025年10月11日)

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC