「CSVファイルは安全」という先入観につけ込む標的型攻撃

細工されたファイルであっても、テキストエディタなどからテキスト形式のまま開けば記載された命令が実行されるおそれはない。

しかし、CSVファイルが「Excel」と関連付けされた環境では、受信者がファイルをダブルクリックした場合など、「Excel」によって自動的にファイルが開かれる上、単なるテキスト形式のファイルとしては処理されず、表計算ソフトとして内部のデータを解釈し、外部参照(リンク)の自動更新など、ファイルに記載された命令の処理を試みる。

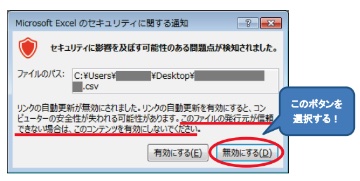

リンクの自動更新について「有効化」を確認するダイアログ(画像:IPA)

ただし、「Excel」では、実行前に警告ダイアログを表示して注意を促すため、いきなりコードを実行されることはない。とはいえ、ファイルを開いたユーザーが危険性に気が付かず、ダイアログからリンクの自動更新について「有効にする」ボタンを押し、コンテンツに実行の許可を与えてしまえば、外部の悪意あるコードを実行されたり、マルウェアに感染するおそれがある。

情報処理推進機構(IPA)では、今回の手口についてセキュリティパッチなど脆弱性対策では防げず、ユーザー側で攻撃の手口を理解し、「CSVファイル」を取り扱う際、警告画面など十分確認する必要があると指摘。注意を呼びかけている。

(Security NEXT - 2018/05/02 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

AppleやGladinet製品の脆弱性悪用に注意喚起 - 米当局

「iOS」にアップデート - 「WebKit」のゼロデイ脆弱性2件など修正

「macOS Tahoe 26.2」で脆弱性47件を修正 - 「Safari」も更新

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

「CODE BLUE 2025」まもなく開催 - CFP応募は前年比約1.6倍

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開

教員2人のメルアカ侵害、差出人情報流出のおそれ - 中央大