標的型攻撃メール、添付は圧縮ファイルが9割 - 「.js」増加、実行ファイルも引き続き注意を

2016年に警察庁が把握した標的型メール攻撃は、4046件だった。添付ファイルの9割弱が圧縮ファイルで、中身は実行ファイルの割合が縮小する一方、「.js」を用いた攻撃の割合が増えているという。

警察や7520の事業者などが参加するサイバーインテリジェンス情報共有ネットワークを通じて共有した情報を取りまとめたもの。メールによる標的型攻撃は4046件で、前年比218件増となった。

いわゆる「ばらまき型」の90%を占めていたほか、94%は送信元メールアドレスを偽装。攻撃対象となったメールアドレスの84%は、インターネット上で公開されていないメールアドレスであり、攻撃対象の組織に対して、事前に調査を行っていたと見られる。

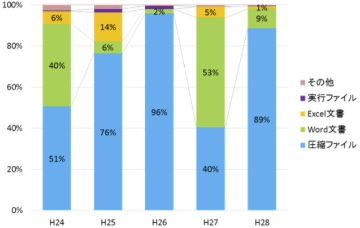

添付されたファイルの形式(グラフ:警察庁)

2015年は、メールの添付ファイルを用いた攻撃において、前年はWordファイルを用いる攻撃が53%を占め、圧縮ファイルの割合は40%だったが、2017年は傾向が変化。89%へと割合が大幅に拡大した。

中身のファイル形式を見ると、全体の54%が、JavaScriptファイルの「.js」。一方、従来9割以上を占めていた実行ファイル「.exe」は、割合を大きく下げて43%まで縮小している。

また警察庁では、同年中に国内で稼働していたコマンド&コントロールサーバについて、前年の48台を上回る64台についてテイクダウンを行ったという。

(Security NEXT - 2017/03/29 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

先週注目された記事(2025年8月17日〜2025年8月23日)

インシデントが前四半期比37.3%増 - サイト改ざんが約2.4倍

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

IPA、「情報セキュリティ10大脅威 2025 組織編」の解説書を公開

「セキュリティ10大脅威2025」 - 「地政学的リスク」が初選出

2024年4Qのインシデントは約8%増 - 「FortiManager」脆弱性の侵害事例も

先週注目された記事(2024年11月3日〜2024年11月9日)

3Qのインシデントは2割減 - ただし「サイト改ざん」は倍増