標的型攻撃メールが約6分の1に - 正規証明書でコード署名されていたケースも

さらに正規の認証局より発行された証明書を用いてコード署名されたマルウェアを確認したという。攻撃者が何らかの方法で証明書を取得し、悪用したものと見られている。

標的型攻撃メールの送信元を見ると、米国が42%で最多。前回最多だった「韓国」は、6ポイント増となったものの32%で米国には及ばなかった。さらに日本が5%で続く。

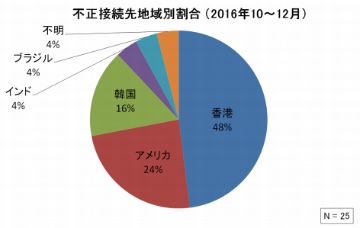

接続先の割合(グラフ:IPA)

不正接続先を見ると、香港が48%と半数近くに上った。前回89%と大半を占めた米国は24%まで縮小。「韓国(16%)」が次いで多かった。

大半が添付ファイルによる攻撃で、ファイルの種類を見ると実行ファイルが82%。制御文字「RLO(Right-to-Left Override)」を用いてファイル名を偽装した実行ファイルも5%あった。「ショートカットファイル」が9%、「Officeファイル」が5%で続く。

「PowerShell」のスクリプトを埋め込んだショートカットファイルを圧縮ファイルで送りつける手口が確認されているほか、1通のメールに2件のマルウェアが添付されたケースもあったという。

(Security NEXT - 2017/01/26 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

先週注目された記事(2025年8月17日〜2025年8月23日)

インシデントが前四半期比37.3%増 - サイト改ざんが約2.4倍

国内インシデント、前四半期比9.4%増 - サイト改ざんが1.8倍

IPA、「情報セキュリティ10大脅威 2025 組織編」の解説書を公開

「セキュリティ10大脅威2025」 - 「地政学的リスク」が初選出

2024年4Qのインシデントは約8%増 - 「FortiManager」脆弱性の侵害事例も