Android端末よりGoogleアカウント奪う「Gooligan」 - 100万件以上のアカウントで被害か

「Gooligan」は、感染後に端末のroot権限を奪い、端末内のメールアドレスや認証トークンを取得。Googleアカウントを侵害し、端末所有者になりすましてGoogle Playよりアプリをインストール、アプリを評価することにより、収益を上げていた。

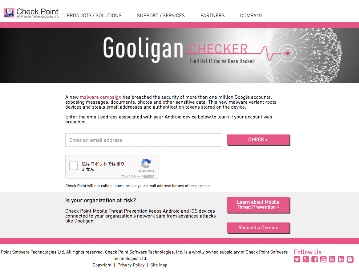

被害に遭っているか確認できる「Gooligan Checker」

不正にインストールされるアプリは、1日あたり3万件以上にのぼり、すでに200万件がインストールされたとCheck Pointでは見ている。

今回の問題について報告を受けたGoogleでは、「Gooligan」を含む「Ghost Pushファミリー」の関連アプリについて、Google Playから排除を進めているほか、被害を受けたユーザーに対して通知やトークンの無効化などを実施した。

またチェック・ポイントでは、Googleアカウントが侵害されているかチェックできる「Gooligan Checker」をインターネットで公開。感染していた場合は、OSのクリーンインストールが必要になるという。

(Security NEXT - 2016/12/01 )

![]() ツイート

ツイート

PR

関連記事

JetBrainsの複数製品に脆弱性 - 「Hub」ではクリティカルも

ブラウザ「MS Edge」にセキュリティ更新 - 脆弱性3件を修正

「Langflow」にプロンプトインジェクションによるRCE脆弱性

「PTXシリーズ」搭載の「Junos OS Evolved」に深刻な脆弱性

ゼロデイ攻撃による「Cisco SD-WAN」侵害を確認 - 米当局が緊急指令

UIライブラリ「Swiper」に深刻な脆弱性 - 利用アプリは注意

ウェブメール「Roundcube」の脆弱性2件が攻撃の標的に

オブジェクトストレージ「RustFS」にXSS脆弱性 - 乗っ取りのおそれも

「Trend Micro Apex One」に深刻な脆弱性 - アップデートで修正

「FinalCode Client」に複数の脆弱性 - 上書きインストールを