Lookout、「画面読み上げ機能」でLINEを監視する市販アプリをマルウェア認定

Lookoutは、日本国内でサンドボックスを回避するあらたな手法を用いた新種のモバイルマルウェアを発見したと発表した。公然と販売されているとして非難している。

同社が新種のマルウェアとして名指ししたのは、国内で販売されているインターナルの「Androidアナライザー」。通話履歴や電話帳、SMSなどのデータを取得、音声の録音機能などを備えた外部監視アプリで、LINEのメッセージを取得する機能も備えている。

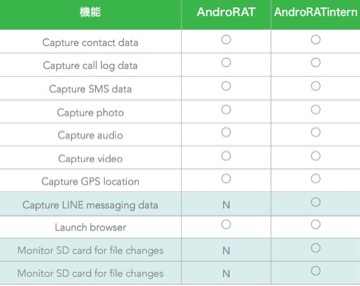

「AndroRAT」と「AndroRATIntern」の機能(表:Lookout)

Lookoutでは、同ソフトをAndroid向けの遠隔操作ツールである「AndroRAT」をもとに開発されたもので、あらたなモバイルの脅威「AndroRATIntern」と命名。数は多くないものの、日本国内で検知しているという。

LINEのメッセージを取得する機能については、「ユーザー補助機能」にある「画面読み上げ機能」を利用しており、OS経由で画面情報を取得。端末利用者に権限許可を求めることなく、LINEのデータへアクセスしている。

この点についてLookoutは、OSのループホールを悪用し、本来サンドボックスで保護されているデータが侵害されていると非難。今回はLINEが対象となったが、LINEアプリの脆弱性に起因する問題ではなく、あらゆるアプリがこうした危険にさらされる可能性があると分析している。

(Security NEXT - 2015/07/02 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Sitecore」や「Linuxカーネル」の脆弱性悪用に注意喚起 - 米当局

「Android」の2025年9月パッチが公開 - ゼロデイ脆弱性2件を解消

JSSEC、「Androidアプリセキュアコーディングガイド」第17版を公開

「WinRAR」に深刻な脆弱性 - ゼロデイ攻撃で判明

Palo Alto「GlobalProtect App」に無効化できる脆弱性 - Linux版のみ影響

2Q「JVN iPedia」登録は1万件超 - 98.7%が「NVD」情報

ブラウザ「Firefox 141」が公開 - 脆弱性18件を解消

「PAN-OS」「GlobalProtect App」など複数製品の脆弱性を解消 - Palo Alto

「WinRAR」にディレクトリトラバーサルの脆弱性 - 修正版を公開

1Qは「JVN iPedia」に8844件登録 - 「NVD」公開増加が影響