露Kaspersky、iOSやAndroid狙うスパイウェアを確認 - 脱獄強制し感染させる手口も

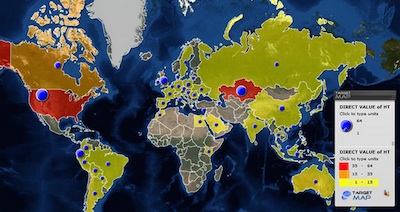

C&Cサーバの稼働国(図:Kaspersky)

またKasperskyでは、「Galileo」におけるC&Cサーバの場所について解析を進めており、320台以上が稼働していることが判明。世界40カ国以上に拡大し、64台が確認された米国をはじめ、カザフスタン(49台)、エクアドル(35台)、イギリス(32台)、カナダ(24台)など多数設置されていた。日本国内でも1台が稼働している。

同社によれば、感染手法は、標的とする人物ごとにモジュールを開発。ソーシャルエンジニアリングを利用した標的型攻撃により行われるという。またゼロデイ攻撃を含むエクスプロイトや、モバイルデバイスの同期に用いるUSBケーブル経由で感染させるケースもあると説明している。

iOSに関しては、ジェイルブレイクを行っていない端末には感染しないことがわかっている。しかし、脱獄していない端末も、リモート操作により同期するコンピュータ上より脱獄ツールを実行し、感染させるとして、端末を安全に保つにはiPhoneの脱獄を行わず、iOSを最新バージョンに保つ必要があるとしている。

(Security NEXT - 2014/07/02 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

不正アクセスでトップページ改ざん、外部サイトへ遷移 - 文字起こしサービス会社

教育支援サービス侵害、ランサムウェアによる個人情報流出の可能性

ハウステンボスへのサイバー攻撃 - 個人情報流出の可能性

職員用グループウェアがランサム被害、生徒情報流出か - 向上学園

「React」脆弱性を狙う攻撃が急増、国内SOCで多数観測 - ラック

監視ツール「Barracuda RMM」に深刻な複数脆弱性 - アップデートを

テモナの「たまごリピート」、脆弱性突かれ侵入 - 流出痕跡は確認されず

多治見市の複数小中校で不正アクセス - 迷惑メール1.6万件送信

駿河屋サイトの改ざん、監視ツールの脆弱性経由 - 侵害検知以降にも流出

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用