Googleのログイン画面を装うフィッシングに注意 - 正規証明書で見抜くことは困難

米Symantecは、「Google Docs」や「Googleドライブ」を装ったフィッシング攻撃を確認した。Googleのサーバ上に設置されており、証明書から見抜くことも難しいとして注意を呼びかけている。

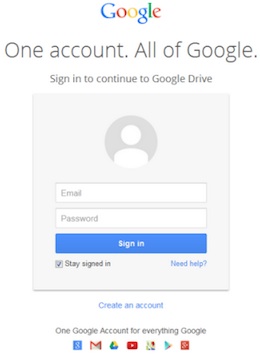

設置されていた偽ページ(画像:Symantec)

同社によれば、問題のフィッシング詐欺メールは、「Documents」という件名で送信されているもので、「Google Docs」のログインページに偽装したページへ誘導する。

問題のページは、一般アカウントを用いたGoogleドライブ上に設置、公開されていたもので、Googleドライブのプレビュー機能を使って共有アクセス可能なURLを取得し、表示していた。

正規のログイン画面と誤り、IDやパスワードを入力して送信すると、これらアカウント情報は外部サイトへ送信される。送信後は、実際に存在する「Google Docs」の文書にリダイレクトされていた。

Googleのサーバー上に設置されており、SSL証明書もGoogleのものが利用されているため、ドメインや証明書を確認しても偽サイトに気がつけないおそれがある。

今回の問題についてSymantecでは、「Gmail」や決済が行える「Google Play」などさまざまなサービスが利用できるGoogleのアカウントは、サイバー犯罪者にとって魅力的であり攻撃対象となりやすいと説明。注意を喚起している。

(Security NEXT - 2014/03/19 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

職員アカウントがフィッシング被害、情報流出のおそれも - 日大

予約管理システムから顧客にフィッシングメッセージ - 福岡のホテル

メルアカに不正ログイン、フィッシングの踏み台に - じほう

フィッシングサイトの撲滅競技 - 2週間で2828件をテイクダウン

ECサイト管理画面に不正アクセス、一部顧客情報が流出 - NSバイオジャパン

フィッシング報告が2カ月連続で減少 - ただし悪用URLは増加

ホテル予約者にフィッシング攻撃、情報流出の可能性 - グリーンズ

フィッシング契機に端末不正操作、個人情報流出を確認 - 共立メンテナンス

国立医薬品食品衛生研究所でフィッシング被害 - さらなる攻撃の踏み台に

顧客に予約確認装うフィッシングメッセージ届く - 新横浜グレイスホテル