重要インフラの3社に1社でランサム被害 - 11%は感染20台以上

国内重要インフラ組織の3社に1社がランサムウェアの被害を経験していることがわかった。感染したランサムウェアの約半数が「Locky」で、身代金を支払ったと回答した組織はなかったという。

JPCERTコーディネーションセンターが、2017年9月19日から10月17日にかけて調査を実施し、結果を取りまとめたもの。国内の重要インフラなど184組織が回答した。

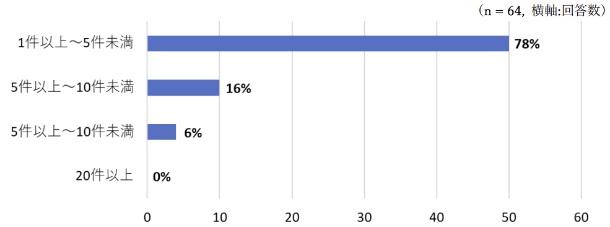

ランサムウェアの被害経験について尋ねたところ、65%が「ない」と回答する一方、35%にあたる64組織が「ある」と答えた。被害を受けた組織において件数を尋ねたところ、78%は「5件未満」で、「5件以上、10件未満」が16%だった。

被害に遭った機器の台数は、「1台」が36%、「2〜4台」も同じく36%だった。「5〜9台」が13%、「10〜19台」が6%で続く一方、「20台以上」に感染が拡大したケースも11%と1割を超えた。

被害組織における被害件数(グラフ:JPCERT/CC)

(Security NEXT - 2018/07/31 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「Rapid7」「SKYSEA」など脆弱性5件の悪用に注意喚起 - 米当局

先週注目された記事(2025年10月5日〜2025年10月11日)

監視カメラやNASを狙う「Mirai」感染活動を引き続き観測 - JPCERT/CC

先週注目された記事(2025年8月31日〜2025年9月6日)

先週注目された記事(2025年8月24日〜2025年8月30日)

先週注目された記事(2025年8月10日〜2025年8月16日)

先週注目された記事(2025年8月3日〜2025年8月9日)

夏季休暇に備えてセキュリティ対策の見直しを

DBD攻撃で拡大、ランサムウェア「Interlock」に警戒を

先週注目された記事(2025年7月20日〜2025年7月26日)