多数メールクライアントに送信者偽装できる「Mailsploit」が判明 - 送信ドメイン認証では防げず

多数のメールクライアントにおいて、送信者の偽装が可能となる脆弱性「Mailsploit」が明らかになった。送信ドメイン認証ではブロックすることができない。

メールクライアントソフトやウェブメールにおいて、送信者に任意の電子メールアドレスを表示することができる脆弱性が明らかとなったもの。

発見した研究者が調査したところ、少なくとも33のクライアントに脆弱性が存在していたという。発見した研究者は、脆弱性について「Mailsploit」と名付けている。

「Mailsploit」では、メールヘッダにおいて非ASCII文字をエンコードする「RFC-1342」を使用。多くのメールクライアントに、エンコードされた文字のデコード処理に問題が存在し、表示内容を不正に操作されるおそれがある。

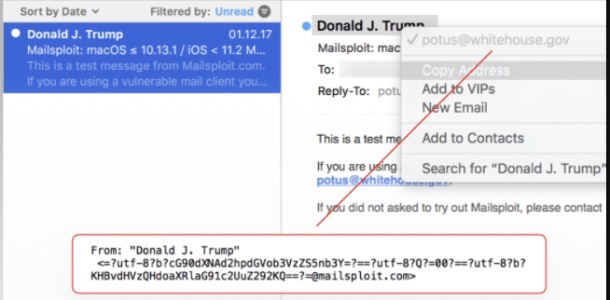

具体的には、偽装したいメールアドレスの文字列を含んだメールアドレスを作成。改行やNULLバイトなど制御文字を挿入することで、メールクライアント上で攻撃者が見せたくない本来のメールアドレスの表示を隠したり、削除できる。

実際は「mailsploit.com」から到着したメールだが、メールクライアント上では「whitehouse.gov」に偽装されている(画像:mailsploit.com)

(Security NEXT - 2017/12/07 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「MongoDB」に脆弱性「MongoBleed」 - 「PoC」公開、早急に対応を

メール転送エージェント「Exim」に脆弱性 - 「クリティカル」評価も

「Apache NiFi」の「Asana」連携の一部処理にRCE脆弱性

ワークフローツール「n8n」に今月3件目の「クリティカル」脆弱性

「IBM API Connect」に認証回避の脆弱性 - 暫定修正を提供

Fortinet「FortiOS」既知脆弱性の悪用を確認 - 認証回避のおそれ

Atlassian、前月更新で脆弱性46件を修正 - クリティカル9件含むも影響は限定的

NVIDIAのAI基盤「NeMo Framework」に複数脆弱性 - 修正版が公開

「Trend Micro Apex One」のEDR機能に脆弱性 - パッチは2026年1月に公開

約4万件の脆弱性から分析、2025年の危険な「脆弱性タイプ」トップ25