「WordPress」や「Joomla!」など主要CMSで原因不明の改ざん被害が発生中

オープンソースで提供されている主要コンテンツマネジメントシステム(CMS)において、改ざん被害が発生しているとして、JPCERTコーディネーションセンターが注意を呼びかけた。いずれも同じコードが挿入されていたという。

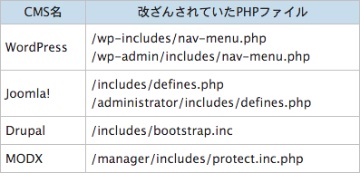

「WordPress」や「Joomla!」「Drupal」「MODX」など広く利用されているCMSを構成する一部PHPファイルに対し、不正なコードが挿入されるケースを確認しているとして注意を呼びかけたもの。

改ざんされるファイルの一覧(表:JPCERTコーディネーションセンター)

改ざんされたPHPファイルには、コードの前後に特徴的なコメントが挿入されるケースがあるほか、コードが難読化されている場合もあるという。

これらPHPファイルが改ざんされると、CMSが生成するページに、外部から取得された不正なコードが挿入された状態となる。同センターが確認したケースでは、難読化された「JavaScript」を挿入、「iframeタグ」によってマルウェアへ感染させる不正サイトへ誘導していた。

被害が生じたサイトにおいて、改ざんに至った経緯などはわかっていない。CMSやプラグインの脆弱性が悪用された可能性もあるとして、同センターでは最新版を利用するよう利用者へ注意喚起を行っている。

(Security NEXT - 2016/02/25 )

![]() ツイート

ツイート

PR

関連記事

CMSに総当たり攻撃、個人情報流出の可能性 - 体育器具メーカー

WP向けプラグイン「Contact Form CFDB7」に深刻な脆弱性

「WordPress」のキャッシュプラグインにXSS脆弱性

米当局、脆弱性悪用リストに「Oracle EBS」など5件追加

「OpenSSL」に複数の脆弱性 - アップデートで修正

「WordPress」にアップデート、複数脆弱性を解消 - 旧版利用者は注意

「Sitecore」や「Linuxカーネル」の脆弱性悪用に注意喚起 - 米当局

WordPress向け「RingCentral」連携プラグインに深刻な脆弱性

「Movable Type」のPWリセット機能に複数脆弱性 - 修正版公開

ヘッドレスCMS「Directus」に脆弱性 - 7月の更新で対処