国内複数組織からマルウェアによる外部通信 - 6月後半よりさらに増加

プライスウォーターハウスクーパース(PwC)は、国内の複数組織よりマルウェアが原因と見られる外部通信が発生していることを明らかにした。これらはいずれも中国の攻撃グループによるものだったという。

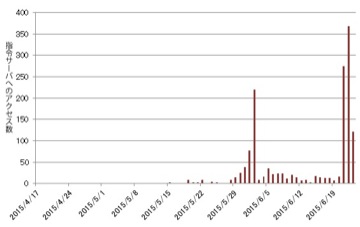

同社では、攻撃者が利用したドメインを取得。設置したDNSシンクホールを利用して、感染パソコンからコマンド&コントロール(C&C)サーバのIPアドレスを問い合わせるDNSクエリを観測しており、アクセス状況を明らかにしたもの。

シンクホールへのアクセス数推移(グラフ:PwC)

同社によれば、5月から6月にかけて、政府や官公庁のほか、金融機関、航空、自動車、エネルギー関連企業など国内の複数の組織、企業からシンクホールに対する継続的な通信を観測。6月2日には1日あたり200件以上のアクセスを観測し、ピークを迎えた。同日以降は、小康状態だったが、6月21日以降に再びアクセスが増加。6月22日には350件を上回るアクセスがあったという。

すでにマルウェア感染が判明し、複数の組織がマルウェア感染を公表しているが、感染を把握できずに現在もマルウェアによる外部通信を許している企業や組織が多数存在すると分析。同社では感染組織に対し、直接あるいは第三者機関を通じて情報を提供したという。

またシンクホールに対する通信内容や、攻撃に利用されたツール、マルウェアなどを収集、分析したところ、中国に関連する2グループの攻撃であることを確認。同社では「Red Apollo」「Red Wave」と命名しており、観測した約9割は、「Red Apollo」による攻撃だった。

(Security NEXT - 2015/07/03 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

AppleやGladinet製品の脆弱性悪用に注意喚起 - 米当局

「iOS」にアップデート - 「WebKit」のゼロデイ脆弱性2件など修正

「macOS Tahoe 26.2」で脆弱性47件を修正 - 「Safari」も更新

「Android Framework」のゼロデイ脆弱性に注意喚起 - 米当局

Samsung製端末、ゼロデイ攻撃の標的に - 商用レベルスパイウェアを悪用か

先週注目された記事(2025年10月26日〜2025年11月1日)

インシデントが2割強の増加 - 「EC-CUBE」改ざん被害も複数報告

韓国関連グループの標的型攻撃が継続 - GitHub悪用でマルウェア展開