国内組織狙う標的型攻撃 - 対象製品利用者は侵害有無の確認を

JPCERTコーディネーションセンターは、脆弱性により外部よりアクセスが可能となっている国内組織のIT資産を狙った標的型攻撃の活動が複数確認されているとして注意喚起を行った。対象製品を利用している場合は、パッチの適用時期に関係なく、侵害されていないか確認するよう求めている。

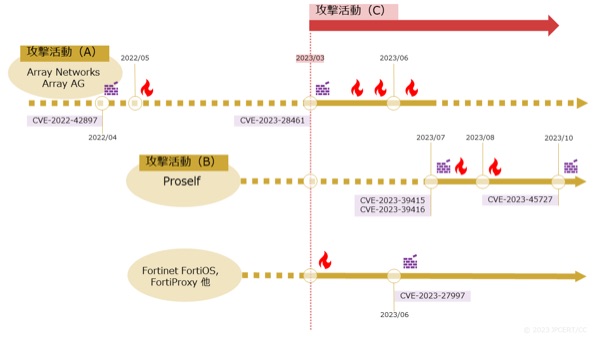

同センターでは2022年5月以降、Array NetworksのVPNアプライアンス「Array AGシリーズ」に判明した脆弱性を狙う標的型攻撃について調査を進めてきたが、関連すると見られる活動2件を把握。対象製品を明らかにするとともに「IoC(Indicators of Compromise)」情報を公開した。

「Array AGシリーズ」では、2022年に修正された「CVE-2022-42897」にくわえて、2023年に修正された「CVE-2023-28461」に対する攻撃が発生。ノースグリッドが提供するオンラインストレージ構築パッケージソフトウェア「Proself」においては、「CVE-2023-39415」「CVE-2023-39416」および「CVE-2023-45727」などが標的となっている。

またFortinetの「FortiOS」や「FortiProxy」に判明した脆弱性「CVE-2023-27997」についても、悪用された可能性がある事例を同センターでは確認した。ただし、別の脆弱性が悪用された可能性も否定できないという。

同脆弱性が公表された6月以前より、外部IPアドレスとの不正な通信が確認されており、悪用された脆弱性が明確とななっていないが、「CVE-2023-27997」を踏まえた対策が必要となっている。

「A」から「C」まで3種類の攻撃活動が確認されている。紫のレンガのアイコンは、脆弱性情報の公開時期(当時パッチ未提供の場合も含む)、炎のアイコンは活動が観測されたおおまかな時期を示している。炎のアイコン数は被害組織数と一致するものではない点に注意が必要(画像:JPCERT/CC)

(Security NEXT - 2023/11/16 )

![]() ツイート

ツイート

PR

関連記事

「i-フィルター」など複数製品に脆弱性 - 修正版をリリース

米当局、「Ivanti EPM」など3製品の脆弱性悪用に注意喚起

教員アカウントがスパム送信の踏み台に - 鹿児島県立短大

ECサイトで個人情報が表示、設定不備で - FABRIC TOKYO

業務用携帯電話を紛失、虚偽報告の職員を処分 - 長浜市

校外学習先で生徒の個人情報含む書類を紛失 - 大阪府立高

システム侵害による情報流出が判明、詳細を調査 - 村田製作所

市民活動支援センターの団体宛メールで誤送信 - 木更津市

水道スマートメーターの利用者情報が流出した可能性 - 都水道局

先週注目された記事(2026年3月1日〜2026年3月7日)