新gTLDと組織内「勝手TLD」の衝突に注意を - 情報漏洩などのリスクも

日本ネットワークインフォメーションセンター(JPNIC)は、組織内部のネットワークで独自にドメイン名を導入している場合、あらたに導入されるgTLDと重複する可能性があり、トラブルが生じるおそれがあるとして注意を呼びかけている。

ICANNが、あたらしい「gTLD(一般トップレベルドメイン)」の委任を2013年10月から順次開始しており、今後利用が進む一方、DNSにおける「名前衝突」のリスクが高まるとして、同センターが設置した「新gTLD大量導入に伴うリスク検討・対策提言専門家チーム」では報告書を取りまとめ、注意を呼びかけたもの。

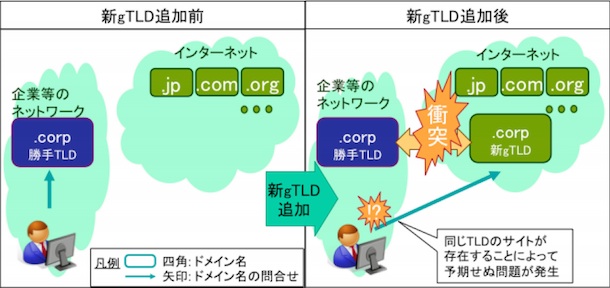

「gTLD」は、従来22種類と限られており、TLDに存在しないドメインであれば、組織内部のネットワークで独自に「勝手TLD」を用いても、名前解決に不具合は生じなかったが、あらたに1300を超えるgTLDが追加されるため、独自に導入していたドメイン名が「gTLD」と重複し、正しく名前解決できなくなるおそれがある。

新gTLD導入の影響(図:JPNICの資料より)

具体的には、内部サーバなどへのアクセスしたつもりが、インターネット上のサーバにアクセスするなど、利用者の意図とは異なるアクセスが生じ、サービスが利用できなくなったり、情報漏洩につながるおそれもある。

たとえば、あらたに導入されるgTLDの一部を見ただけでも、「.zone」や「.services」「.wiki」「.events」「.support」「.company」など、組織内で利用しやすいドメインも多い。「gTLD」は、今後も追加される計画で、さらにリスクが高まることが予測されており、JPNICでは注意を呼びかけている。

(Security NEXT - 2014/06/09 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

DDoS攻撃が前月比2割増 - 最大攻撃規模は5分の1に

「BIND 9」に緊急脆弱性 - 1パケットでDoS攻撃が可能

DDoS攻撃が件数減、一方100Gbps超の攻撃も - IIJレポート

「PowerDNS Recursor」にDoS脆弱性 - アップデートで修正

リゾルバ「PowerDNS Recursor」にサービス拒否の脆弱性

MSが3月の月例パッチを公開 - ゼロデイ脆弱性6件を修正

【特別企画】なぜ今「ASM」が注目されるのか - 攻撃者視点こそ防御のかなめ

「Infoblox NIOS」に複数の脆弱性 - 米CISAは「クリティカル」と評価

「OpenSSH」に複数脆弱性 - MITMやDoS攻撃のおそれ

DDoS攻撃に注意喚起、発生を前提に対策を - 政府