[Security NEXT Special PR]

【特別企画】サイバー攻撃の標的はOS以下のレイヤーへ - 求められる「信頼たる端末」

ファームウェア改ざんリスクの排除に挑む動き

一部PCメーカーでは、早くからこうしたリスクを予見しており、ファームウェア保護の必要性を認識し、対策を検討してきた。

ハードウェアにおいて信頼性を「ルートオブトラスト」として上位レイヤーに提供し、「OS」や「アプリケーション」と信頼性の連なり「チェーンオブトラスト」を確保する重要性を認識していた。

そのなかでもいち早く取り組みを進めていたのが日本HPだ。改変できないROM領域よりファームウェアの改ざんをチェックする「HP Sure Start」を先駆けて開発し、2013年という早い段階から市場に展開している。

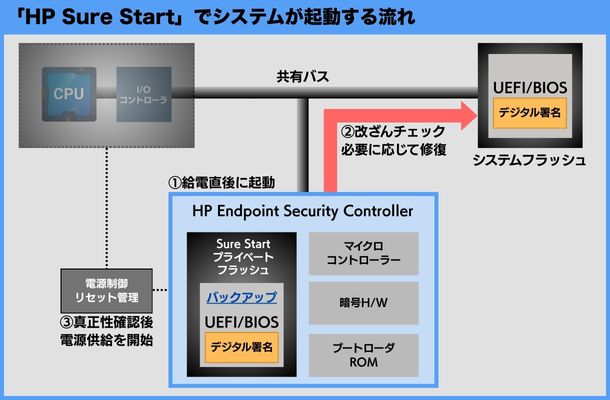

木下氏によれば、端末を立ち上げると、まずBIOSとは独立した独自開発チップに実装されたセキュリティコントローラに給電されるという。電子署名によってファームウェアの真正性を検証し、問題がないことを確認してはじめてCPUが稼働し、端末全体が起動するしくみだ。

また、正規ファームウェアのバックアップを、改変できない専用の保護領域に保存している。常時ファームウェアの改ざんを監視し、問題を検知した場合は警告を表示し、自己回復を実行することが可能だ。

大津山氏

特にこのファームウェアの自己回復機能は業界としても先進的な取り組みで、その仕様は2018年にファームウェアの復元力強化に関するガイドライン「NIST SP 800-193」として標準化されている。

「つねに最新の脅威を研究しており、5年先を見据えて対策を講じてきた。リリース当初はなかなか注目されることはなかったが、ここに来て調達仕様として採用されることも増えてきた」と日本HP営業戦略本部でプログラムマネージャーを務める大津山隆氏は語る。

「HP Sure Start」がこだわった「自動回復」の強み

インシデントが発生し、端末がマルウェアに感染した場合、それら端末を初期化して再利用するか、新規に端末を調達するか、悩ましい問題だ。

先に説明したとおり、「OS」よりも低いレイヤーで動作するファームウェアがマルウェアによって侵害されていれば、「OS」などを再インストールして一見復旧したように見えても、侵害状態が解消されたわけではない。

低レイヤーまで侵害するマルウェアは数としてはまだまだ少ないが、ミッションクリティカルな業務で使用する端末ともなれば、根拠もなく端末のファームウェアが健全であると判断するのはリスクが大きいだろう。とはいえ、ファームウェアの改ざんがないか調べるのは至難の業だ。

より慎重に判断するのであれば、侵害された端末を放棄し、あらたな端末を調達することになる。しかし、数台ならまだしも、数十台から数百台規模となれば、調達コストや調達時間なども膨らみ、その分ダメージも大きくなる。

(提供:日本HP - 2025/05/28 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

結核健診の受診票が所在不明、庁内授受中に紛失 - 大阪市

サポート詐欺被害、個人情報含む業務用端末が遠隔操作 - 宮崎日大学園

「偽警告」相談が2割増 - 「フィッシング」関連は1.5倍に

住民向け土石流異常通知メール、試験配信でメアド流出 - 静岡県

ゼロデイ攻撃の調査結果、一部流出もPW含まず - TOKAIコミュニケーションズ

カーテン通販サイトで決済アプリ改ざん - 個人情報流出の可能性

Atlassian、前月のアップデートで脆弱性のべ34件に対処

悪用される「SmarterMail」脆弱性 - 侵害調査や最新ビルドへの更新を

「MS Office」にゼロデイ脆弱性、すでに悪用も - アップデートを公開

顧客にフィッシングメール、予約システム侵害か - HOTEL CYCLE