Windowsのゼロデイ脆弱性、開発会社狙う攻撃で発見 - 検体公開後は試行増加

マイクロソフトは、9月の月例セキュリティ更新で修正した「MSHTML」のゼロデイ脆弱性「CVE-2021-40444」について、悪用の状況を明らかにした。8月は10件未満だったが、9月8日のサンプル公開以降、試行する動きが加速している。

問題の「CVE-2021-40444」は、「Windows」に含まれるブラウザのレンダリングエンジン「MSHTML」に明らかとなった脆弱性。細工されたOfficeファイルを開くと、リモートよりコードを実行されるおそれがある。

同社では現地時間9月7日のセキュリティアドバイザリでゼロデイ攻撃が発生していることを明らかにし、緩和策を講じるよう注意を喚起。9月12日の月例セキュリティ更新で同脆弱性を修正した。

同社では、少なくとも8月18日に脆弱性が悪用されたことを確認している。脆弱性を発見したきっかけは、8月21日に行われたFireEyeのMandiant関係者によるSNSへの投稿だったという。

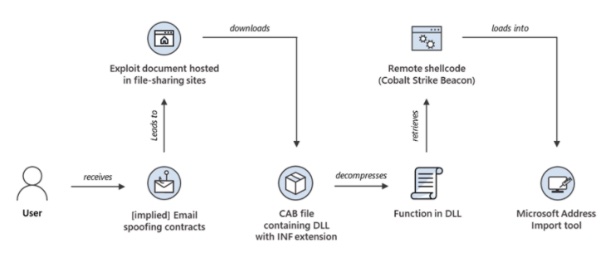

投稿では、8月19日にVirusTotalへアップロードされたファイルに関連し、「Cobalt Strike Beacon」を配信するインフラに言及。配信メカニズムには触れていなかったが、マイクロソフトが検体ファイルを解析したところ、未修正の脆弱性が悪用されている可能性が高いことを確認した。

その後は関係者の協力のもと、攻撃者の注意を引かないようパッチ開発や緩和策の実施に向けた対応を進めていたとしている。

「CVE-2021-40444」を悪用した攻撃の流れ(画像:MS)

(Security NEXT - 2021/09/17 )

![]() ツイート

ツイート

PR

関連記事

「Langflow」にプロンプトインジェクションによるRCE脆弱性

「Apache Ranger」にRCE脆弱性 - 開発者とCISAで評価に差

「VMware Aria Operations」の脆弱性など悪用に注意喚起 - 米当局

「Android」向けパッチで脆弱性116件に対応 - 一部で悪用の兆候

「Android」に月例パッチ、脆弱性107件に対応 - 2件ですでに悪用も

HPEのライセンス管理製品に認証回避の脆弱性 - 修正版が公開

NVIDIAのネットワークOSに複数の脆弱性 - アップデートが公開

AIエージェント「MS-Agent」にプロンプトインジェクションの脆弱性

ウェブフレームワーク「Qwik」に深刻な脆弱性 - 修正版が公開

JetBrainsの複数製品に脆弱性 - 「Hub」ではクリティカルも