マルウェア「LODEINFO」を検知 - JPCERT/CCが解析情報を公開

JPCERTコーディネーションセンターは、国内組織に対して、マルウェア「LODEINFO」の感染を狙った標的型攻撃メールを確認したとして、解析結果を公表した。

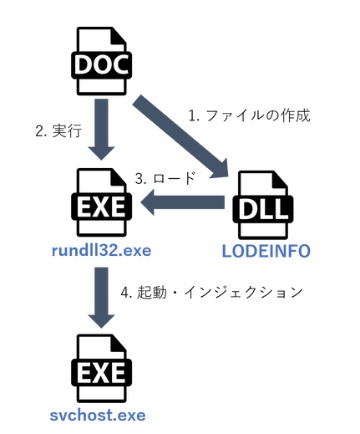

マルウェアを起動する流れ(図:JPCERT/CC)

2019年12月に同センターがはじめて観測したもので、メールへ添付したWordファイルを用いて感染させる手口だった。

マクロを有効化すると、端末上に「LODEINFO」がDLLファイルとして作成され、Windowsの標準機能によりロード、正規プロセスにインジェクションして動作させていた。

感染後はHTTPでコマンド&コントロールサーバと通信。ホスト名や言語環境、MACアドレス、ファイルリストなどの情報を送信するが、データはAESで暗号化し、さらにBASE64でエンコードされていた。また外部からの命令によって、ファイルのアップロードやダウンロード、実行、プロセスの停止などを実行する機能を備えているという。

(Security NEXT - 2020/02/21 )

![]() ツイート

ツイート

PR

関連記事

まもなく年末年始、長期休暇前にセキュリティ総点検を

CiscoやSonicWallのゼロデイ脆弱性悪用に注意喚起 - 米CISA

Ciscoのメールセキュリティ製品にゼロデイ攻撃 - 構成や侵害状況の確認を

Gitサーバ「Gogs」にゼロデイ脆弱性 - 広範囲の公開サーバに侵害痕跡

開発環境が侵害 マルウェア感染と個人情報流出を確認 - ジモティー

「Avast Antivirus」macOS版に脆弱性 - RCEやDoSのおそれ

先週注目された記事(2025年11月30日〜2025年12月6日)

サポート詐欺で遠隔操作ツールをインストール - 和歌山の休日診療所

2026年1月開催の「JSAC2026」、参加登録がスタート

仮想環境を狙うマルウェア「BRICKSTORM」 - 中国政府系攻撃者が悪用