攻撃グループ「Tick」、資産管理ソフトへの脆弱性攻撃を継続 - 標的型攻撃も

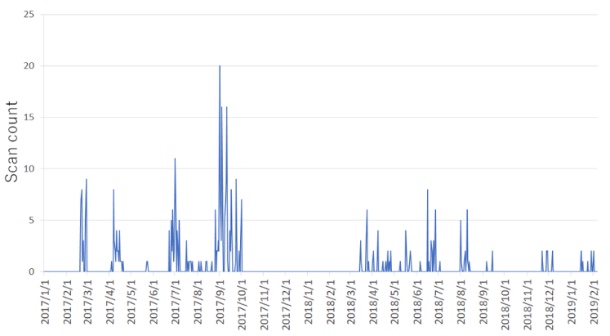

また同グループは、資産管理ソフト「SKYSEA Client View」の脆弱性を狙った攻撃で注目を集めたが、同様の活動を2018年以降も継続しており、同センターの観測システムで脆弱性のスキャン行為が観測されている。

攻撃の対象となっているのは、2016年12月に公表された「CVE-2016-7836」。同製品のクライアントにおいてリモートより任意のコードを実行されるおそれがある脆弱性で、2016年12月の公表時点ですでに悪用が確認されていた。

脆弱性に対する攻撃は、2017年10月以降一時収束したと見られていたが、2018年3月より再開。

国内のIPアドレスに限定して同脆弱性を探索する活動が展開されており、従来の「xxmm」や「Datper」とは異なるマルウェアの感染を狙っていたという。

センサーで検知された「CVE-2016-7836」のスキャン状況(グラフ:JPCERT/CC)

問題のマルウェアは「JavaScript」で作成されており、動作に「Node.js」を悪用。「Windows」だけでなく、「macOS」など複数プラットフォームで動作すると見られ、感染するとファイルの送受信や任意のコマンドを実行されるおそれがある。

脆弱性が狙われている「SKYSEA Client View」に関しては、すでに脆弱性「CVE-2016-7836」の修正や追加のセキュリティ対策を盛り込んだアップデートがリリースされており、対応が呼びかけられている。

今回攻撃動向を明らかにしたJPCERT/CCでは、脆弱性への対処を呼びかけるとともに、同グループが利用するマルウェアの通信先リストを公表。組織内よりアクセスが発生していないか確認するよう求めている。

(Security NEXT - 2019/02/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「TeamViewer」に脆弱性 - ローカル側の確認を回避可能

BeyondTrust製リモート管理製品の脆弱性悪用が発生 - 米CISAが注意喚起

ブラウザ「Chrome」にゼロデイ脆弱性 - 悪用を確認

ファイル転送製品「FileZen」にRCE脆弱性 - すでに悪用被害も

「SandboxJS」に脆弱性 - 1月下旬以降「クリティカル」7件目

「SandboxJS」に新たなクリティカル脆弱性4件 - 修正実施

「SolarWinds WHD」など4製品の脆弱性悪用に注意喚起 - 米当局

Google、「Chrome 145」をリリース - 複数脆弱性を修正

Apple、「macOS」向けにセキュリティアップデートを公開

「iOS/iPadOS 26.3」を公開 - ゼロデイ含む複数脆弱性を解消