Cisco製スイッチ設定ツールに攻撃受けるおそれ - 国レベルの攻撃で悪用、複数国で被害

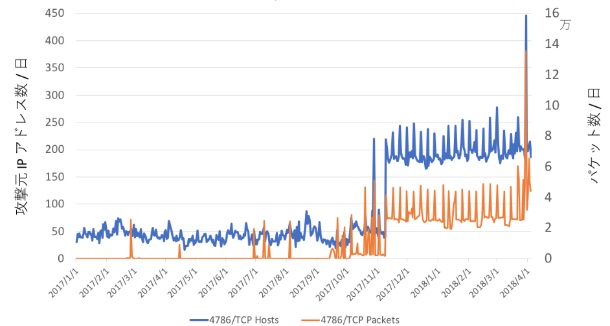

Cisco Systemsと同時期である2017年11月末ごろより、「ShadowServer」「Shodan」によるスキャンの増加を観測した。

当初、攻撃とみられるアクセスはなかったが、2018年3月30日以降、TCP 4786番ポートに対する攻撃の活発化が観測されたという。

同機構では、日本国内において、攻撃を受けるおそれがある機器が1万台弱ほど存在する可能性があるとの見方を示し、警戒を強めている。

今回の問題に関してCisco Systemsでは、利用機器をスキャンするためのツールを公開しており、アップデートやアクセス制御といった緩和策の実施、「Cisco Smart Install Client」の無効化などを実施するよう利用者へ呼びかけている。

NICTが観測したTCP 4786番ポート宛の通信(グラフ:NICT)

(Security NEXT - 2018/04/06 )

![]() ツイート

ツイート

PR

関連記事

直近更新で修正された「OpenSSL」脆弱性、「クリティカル」との評価も

「vLLM」に深刻なRCE脆弱性 - 動画を扱う環境に影響

「Chrome」に重要度「高」脆弱性が2件 - アップデートを公開

F5「BIG-IP」製品群に複数脆弱性 - DoSなどのおそれ

「SandboxJS」に新たなクリティカル脆弱性4件 - 修正実施

「React Native CLI」や「SmarterMail」の脆弱性悪用に警戒を - ランサムでも

悪用リストに脆弱性4件登録 - サポートツールやPBXなど3製品

Synology製NASに脆弱性 - 3rdパーティ製ツールに起因、KEV登録済み

APIクライアント生成ツール「Orval」にRCE脆弱性 - 再発で2度の修正

ウェブサーバ「NGINX」のTLSプロキシ利用時に応答改ざんのおそれ