早急に「WordPress 4.7.2」へ更新を - 攻撃容易、改ざん被害も

WordPressにおいて、認証を必要とせずに外部より改ざんが可能となる深刻な「コンテンツインジェクション」の脆弱性が明らかになった問題で、すでに改ざん被害が確認されており、セキュリティ機関などが早急にアップデートを実施するよう注意を呼びかけている。

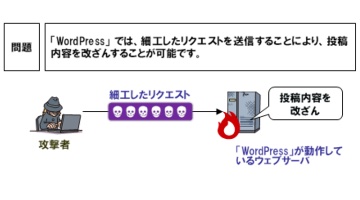

脆弱性を悪用する際の流れ(図:IPA)

注意喚起が行われている脆弱性は、コンテンツマネジメントシステム(CMS)である「WordPress 4.7」にてデフォルトで有効化された「REST API」の処理に関する脆弱性。

認証を行うことなく、外部よりコンテンツを改ざんすることが可能となる。

開発グループでは、1月26日に脆弱性を解消したセキュリティアップデート「同4.7.2」をリリースしたが、公開当時は同脆弱性の修正について明かされていなかった。

2月1日に同脆弱性の詳細をSucuriが公表。続いて翌2日に公表に至った経緯を開発者が明らかにし、深刻な脆弱性であることから、自動更新などが適用される期間を配慮した上で、情報開示を1週間延期したと説明している。

すでに脆弱性の実証コードが流通しており、セキュリティ機関や研究者より容易に脆弱性を悪用することが可能であるとして注意喚起を実施。

JPCERTコーディネーションセンターによれば、対象となるバージョンを利用する国内サイトが複数被害に遭っており、今回の脆弱性を悪用した事例も確認されている。

またWordPressを導入している利用者を抱えるホスティング事業者も注意喚起を開始。一部事業者によると、2月4日夜半より同脆弱性を悪用したと見られる改ざん被害が多数報告されているという。

(Security NEXT - 2017/02/06 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

CiscoやSonicWallのゼロデイ脆弱性悪用に注意喚起 - 米CISA

「Node.js」のアップデートが再延期 - 年明け2026年1月7日を予定

SonicWallのリモートアクセス製品「SMA1000」にゼロデイ脆弱性

「Apache Airflow」の開発用拡張コンポーネントにRCE脆弱性

NVIDIAのロボティクスやAI開発向けシミュレーション基盤に脆弱性

Ciscoのメールセキュリティ製品にゼロデイ攻撃 - 構成や侵害状況の確認を

Fortinet複数製品の認証回避脆弱性、悪用が発生 - 設定確認を

「Apache Commons Text」旧版に深刻な脆弱性 - 「FileMaker Server」に影響

「Chrome」にアップデート - 「WebGPU」「V8」の脆弱性を解消

SAP、月例パッチで脆弱性15件を修正 - 「クリティカル」も