「埼玉りそな銀」装う「こんにちは!フィッシング」 - 偽「りそな銀」から流用?

埼玉りそな銀行の利用者を狙ったフィッシング攻撃が発生しているとして同行やフィッシング対策協議会では、利用者へ注意喚起を行っている。

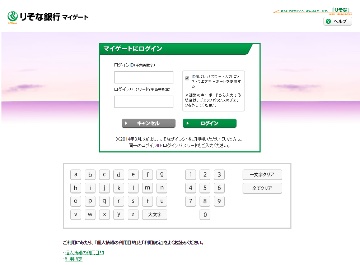

誘導先サイトは「埼玉りそな」ではなく、「りそな銀行」の画面を盗用していた(画像:フィッシング対策協議会)

確認されたフィッシングメールは、国内の金融機関では、ほとんど見られない「こんにちは!」という書き出しではじまっており、「利用者の個人情報が一部のネットショップサーバに不正取得され、利用者の個人情報漏洩事件が起こった」などと不安を煽っていた。

「システムがアップグレードされ、顧客はアカウントが凍結されないように登録する必要がある」などと騙し、ウェブサイトへ誘導。こうしたフィッシングメールの文面は複数確認されている。

誘導先の偽ログイン画面では、同行ではなく、同行グループである「りそな銀行」と記載。背景画像は変更されているものの、銀行のロゴやURLにある金融機関コードから、「りそな銀行」のサイトが盗用されたものと見られる。今回の攻撃と関連性は不明だが、1月末にはりそな銀行を装ったフィッシング攻撃が確認されている。

同行では、偽メールが多数配信されているとして利用者へ注意を喚起。フィッシング対策協議会では、 フィッシングを見かけたインターネット利用者へ情報提供を呼びかけている。

(Security NEXT - 2016/02/22 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

予約サイトに不正ログイン、個人情報が流出 - 関西エアポートワシントンホテル

予約サイト経由で顧客にフィッシングメッセージ - 小田急リゾーツ

「JNSA賞」2025年度受賞者が発表 - 「サポート詐欺」対策などで特別賞も

ネットストアの第三者による不正ログインに注意喚起 - 資生堂

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

インシデント件数が1.3倍に - 「フィッシング」の増加目立つ

「偽警告」相談が2割増 - 「フィッシング」関連は1.5倍に

ゼロデイ攻撃の調査結果、一部流出もPW含まず - TOKAIコミュニケーションズ

顧客にフィッシングメール、予約システム侵害か - HOTEL CYCLE

予約管理システムから個人情報流出の可能性 - ダイワロイネットホテルズ