自宅は大丈夫? - 「HDDレコーダー」など家庭内IoT機器にマルウェアが浸食中

「ルータ」や「ネット接続HDDレコーダー」「ウェブカメラ」などの家庭向けIoT機器へのマルウェア感染が広がっている。利用者の気が付かない間にサイバー攻撃へ利用されるため、警察庁では注意を呼びかけている。

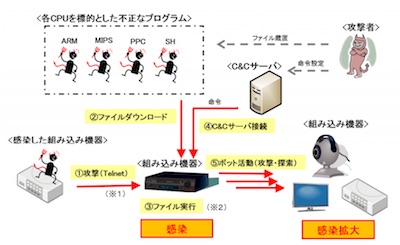

攻撃の流れ(図:警察庁)

攻撃対象となっているのは、ルータやウェブカメラ、ネットワークストレージ、ビデオレコーダーなどをはじめとする「インターネット接続機器」。これら機器ではOSに「Linux」を採用していることが多く、こうした機器に狙いを絞り、マルウェアへ感染させる攻撃が発生している。

具体的には、「telnet」や、一部メーカーのルータが使用するUDP 53413番ポートから機器の脆弱なパスワードを突いて侵入。ファイルを外部からダウンロードして実行する。

マルウェア感染後は、攻撃者によってコマンド&コントロールサーバから遠隔操作される「ボット」として悪用される。速度低下など症状が出る場合もあるが、利用者が気が付かないまま使い続けていることが少なくない。

こうした攻撃は、組込機器で利用されることが多い「ARM」「MIPS」「PowerPC」「SuperH」といったCPUを搭載するLinux機器をターゲットにしており、サーバなどで利用される「x86」へは感染しないものだった。

感染機器からは、さらに感染を拡大するためtelnetや、一部国外メーカーのルータが使用するUDP 53413番ポートに対する探索を行うほか、DDoS攻撃やメール発信などサイバー攻撃の踏み台に悪用されるおそれがある。

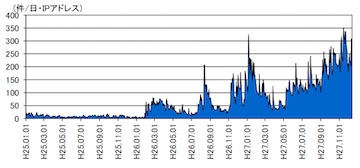

TCP23番ポートに対するアクセス状況(グラフ:警察庁)

同庁の観測では、2014年以降「telnet」に利用するTCP 23番ポートへのアクセスが増加傾向にあり、マルウェアに乗っ取られた「Linux組込機器」が、さらなる感染先となる端末を探索する行為であることを確認している。

IoT機器の一部は、パスワードの設定が甘い状態で出荷されるなど脆弱性が判明し、セキュリティ機関やメーカーがセキュリティ情報を公開するケースがある。同庁では利用機器について、こうしたセキュリティ情報が公開されていないか確認するよう注意を喚起。またサポート終了製品の継続使用などは非常に危険であるとして利用しないよう呼びかけている。

(Security NEXT - 2015/12/16 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

「React」脆弱性を狙う攻撃が急増、国内SOCで多数観測 - ラック

組織の「ネット玄関口」狙う攻撃に注意 - 可視化や脆弱性対策の徹底を

海外グループ会社にサイバー攻撃、国内への影響なし - ダイヘン

Samsung製デジタルサイネージの脆弱性狙う攻撃に注意

GeoVision製EOL機器に対する脆弱性攻撃が発生 - 米当局が注意喚起

乗換案内サイトで別の顧客情報を表示 - キャッシュ不備で

ASUS製ルータに認証回避の脆弱性 - アップデートの実施を

「あいちロボット産業クラスター推進協議会」のサイトが侵害 - 外部サイトへ誘導

ASUS製ルータの脆弱性、ベンダー発表以上に高リスク - 国内外で被害拡大

IIJ、「Mirai亜種」解析ツールを無償公開 - C2や感染傾向を可視化