約3分の1が不正ログイン被害を経験 - 半数弱がPW保存時ハッシュ化せず

ウェブサービスを提供する約3分の1の企業が、不正ログインの被害を経験しているとの調査を総務省が取りまとめた。その一方でユーザーが設定するパスワードに文字種や文字数を制限するケースは少なくなく、4割以上の企業が、保管するパスワードをハッシュ化していなかったという。

同省が、ウェブサービスを提供する企業におけるIDやパスワードの管理実態について調査したもの。2月から3月にかけて、金融や通信販売、ゲーム、交通、通信など約200社へ調査を依頼、

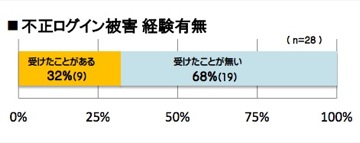

不正アクセスの被害経験(グラフ:総務省)

匿名による集計、公表を行うことを前提に調査を依頼したが、不正アクセスの被害有無、パスワード管理方法などに関する調査で回答を控える企業が多く、回答は28社にとどまった。

調査結果を見ると、32%が不正ログインの被害を経験。さらに有料サービスを提供している企業に限ると、半数が不正ログインの被害を受けていたという。

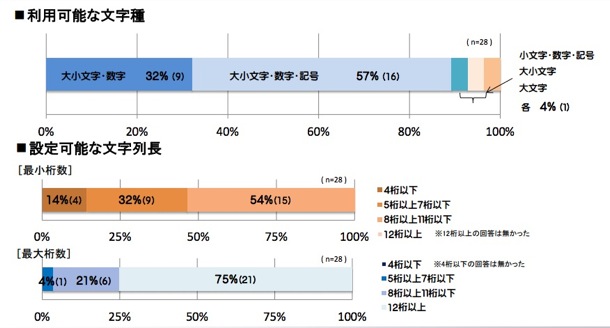

利用者側で設定できるパスワードを尋ねたところ、アルファベットの「大文字」「小文字」および「数字」「記号」の4種類とする回答が57%で最多だった。「大文字」「小文字」「数字」3種類を使えるとの回答が32%で続く。一方「大文字」「小文字」の2種類しか利用できないケースや、「大文字」のみのケースもわずかながら見られた。

利用可能な文字種および文字数(グラフ:総務省)

パスワードに設定できる文字数の上限について尋ねたところ、12文字以上の企業が75%と4分の3にのぼる一方、25%の企業では12文字未満に制限されていた。さらに8文字未満のパスワードしか設定できないサービスも一部あったという。最低文字数の制限については、8文字未満の企業が46%にのぼり、4文字以下とする企業も14%ある。

サービス運用側でパスワードを保存する際、ハッシュ化せずにパスワードを保存している企業が43%にのぼった。また無料サービスに絞ると、7割がハッシュ化を行っていなかったという。

その一方でハッシュ化している企業の50%がさらなる対策を講じている。44%がソルトを追加していたほか、25%が繰り返してハッシュ化を行うストレッチングを実施していた。

同一IDからのログイン試行において、失敗回数の制限を儲けている企業は82%にのぼる一方、同一IPアドレスからのログイン試行について回数制限を行っているケースは約43%だった。

(Security NEXT - 2015/07/30 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

先週注目された記事(2026年2月1日〜2026年2月7日)

予約サイトに不正ログイン、個人情報が流出 - 関西エアポートワシントンホテル

ネットストアの第三者による不正ログインに注意喚起 - 資生堂

「セキュリティ10大脅威2026」発表 - 多岐にわたる脅威「AIリスク」が初選出

「偽警告」相談が2割増 - 「フィッシング」関連は1.5倍に

多治見市の複数小中校で不正アクセス - 迷惑メール1.6万件送信

サイバー攻撃で顧客管理システムのPWが流出 - 車検チェーン店

「不正ログイン」相談が約1.5倍 - 「偽警告」は関係者逮捕で減少するも限定的

三井ショッピングパーク会員サイトで不正ログイン被害を確認

先週注目された記事(2025年9月21日〜2025年9月27日)