同業者装いセキュ研究者に忍び寄るサイバー攻撃者 - 解析情報にワナも

最近Googleが確認したキャンペーンでは、架空企業「SecuriElite」を偽装し、ウェブサイトを設置していた。「securielite[.]com」を含め、少なくとも13のドメインを所有していたという。

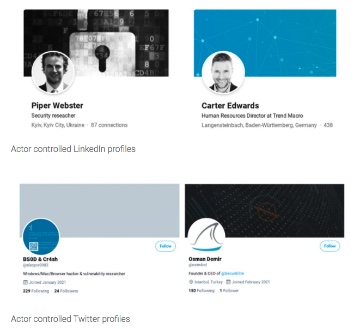

「Twitter」や「LinkedIn」で利用された偽アカウント(画像:Google)

さらに「Twitter」や「LinkedIn」では、企業アカウントにくわえて、同社関係者を装ったアカウントも展開。実在するセキュリティ企業へ転職したことを装うアカウントもあった。確認されたアカウントはいずれも閉鎖されている。

同グループは、「Twitter」や「LinkedIn」以外に、「Telegram」「Discord」「Keybase」といったコミュニケーションツールも活用していた。両社は攻撃で利用されたマルウェアのハッシュ値やIPアドレスなどIoC情報を公開している。

米サイバーセキュリティインフラストラクチャセキュリティ庁(CISA)も、複雑なソーシャルエンジニアリングが用いられているとして注意を喚起。信頼できないコードやウェブサイトを調査する場合、分離されたサンドボックス環境を活用するよう求めている。

(Security NEXT - 2021/04/15 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

予約管理システムから顧客にフィッシングメッセージ - 福岡のホテル

個人情報含む検体、検査機関への送付時に紛失 - 高知県

農協協会のインスタアカウントが乗っ取り被害

集積所へ時間外投棄されたゴミから患者情報 - 厚木市立病院

米当局、悪用カタログに既知脆弱性5件を登録 - AppleやRockwellなど

「iPhone」狙う強力な攻撃キット「Coruna」 - 多数脆弱性を悪用、CVE未採番も

JetBrainsの複数製品に脆弱性 - 「Hub」ではクリティカルも

「VMware Aria Operations」の脆弱性など悪用に注意喚起 - 米当局

「EC-CUBE」に多要素認証を回避される脆弱性 - 修正パッチを公開

自然言語処理ライブラリ「NLTK」に深刻なRCE脆弱性