「Mingw-w64」由来の実行ファイルに「ASLR」を利用しない脆弱性

「Mingw-w64」において作成されたWindows実行ファイルが、利用するとされる脆弱性保護機能を実際は利用していないことが判明した。セキュリティ機関が注意を呼びかけている。

同ソフトは、「MinGW(Minimalist GNU for Windows)」のフォーク。デフォルトで作成したWindows実行ファイルにおいて、メモリ空間をランダムに配置することで、脆弱性に対する攻撃の影響を緩和する「ASLR(Address Space Layout Randomization)」を利用するとされるが、実際は同機能を利用していない脆弱性「CVE-2018-5392」が判明した。

実行ファイルのPEヘッダに「ASLR」との互換性を示す内容を含むものの、再配置テーブルが削除され、「ASLR」を利用しておらず、「ROP(return-oriented programming)」攻撃に対して脆弱だという。

CERT/CCでは、同脆弱性の回避策として「ASLR」の再配置テーブルを強制的に保持させる方法を紹介。利用者へ注意を呼びかけている。

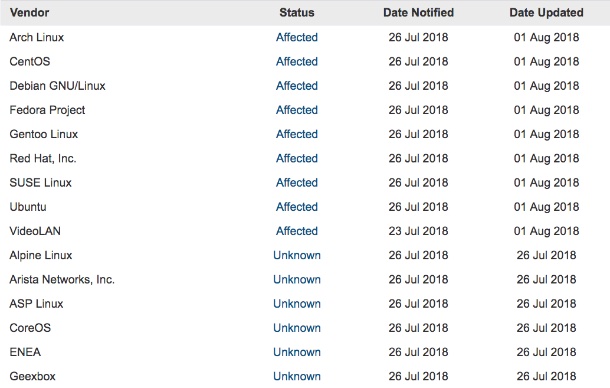

脆弱性の影響を受けるベンダー(表:CERT/CC)

(Security NEXT - 2018/08/06 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

ブラウザ「MS Edge」にセキュリティ更新 - 脆弱性3件を修正

「Langflow」にプロンプトインジェクションによるRCE脆弱性

「PTXシリーズ」搭載の「Junos OS Evolved」に深刻な脆弱性

ゼロデイ攻撃による「Cisco SD-WAN」侵害を確認 - 米当局が緊急指令

UIライブラリ「Swiper」に深刻な脆弱性 - 利用アプリは注意

ウェブメール「Roundcube」の脆弱性2件が攻撃の標的に

オブジェクトストレージ「RustFS」にXSS脆弱性 - 乗っ取りのおそれも

「Trend Micro Apex One」に深刻な脆弱性 - アップデートで修正

「FinalCode Client」に複数の脆弱性 - 上書きインストールを

「ServiceNow AI Platform」に脆弱性 - 1月以降のアップデートで修正