Cisco製スイッチ設定ツールに攻撃受けるおそれ - 国レベルの攻撃で悪用、複数国で被害

Cisco Systems製スイッチの設定ツールを探索するアクセスが増加しており、攻撃を受けるおそれがあるとして同社やセキュリティ機関では注意を呼びかけている。少なくとも16万8000台が攻撃を受けるおそれがあるとしており、実際に複数国で攻撃に悪用されたケースもあるという。

スイッチの設定を行ったり、イメージの管理を行うツール「Cisco Smart Install Client」におけるプロトコル「Cisco Smart Install」の誤用を突いた攻撃が発生しているとして注意を呼びかけたもの。さらに別の脆弱性も明らかとなり、悪用コードが公開されている。

同社は問題のプロトコルの誤用について、「脆弱性ではない」とする一方、攻撃を受けると設定を変更されたり、不正なIOSのイメージへの置き換え、不正なコマンドの実行など行われるおそれがあり、攻撃の影響を緩和するため、早期の対策が必要としている。

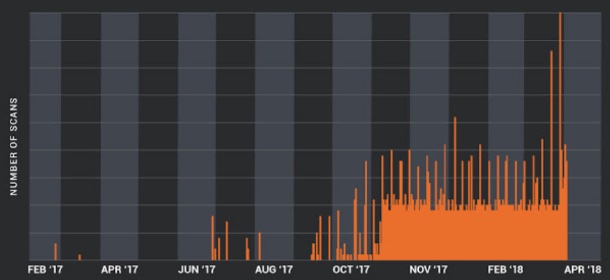

プロコトルの不正利用については、1年以上前となる2014年2月に同社ではアドバイザリを公開。注意を呼びかけていたが、2017年11月9日よりTCP 4786番ポートに対するスキャン行為が急増。その後2018年に入ってからも探索行為が続いているという。

TCP 4786番ポートの観測状況(グラフ:Cisco)

(Security NEXT - 2018/04/06 )

![]() ツイート

ツイート

PR

関連記事

Adobe、11製品にセキュリティ更新 - 「クリティカル」脆弱性など修正

NVIDIAのGPU開発支援ツール「NVIDIA NSIGHT Graphics」に脆弱性

Palo Alto「PAN-OS」のリモートアクセス機能にDoS脆弱性

Fortinet製IP電話「FortiFone」に深刻な脆弱性 - アップデートが公開

「Node.js」アップデート公開、当初予定を上回る脆弱性8件に対応

「Firefox 147」を公開、脆弱性16件を修正 - 「クリティカル」も

米当局、悪用が確認されたWindows「DWM」の脆弱性に注意喚起

「FortiSIEM」にクリティカル脆弱性 - 未認証RCEのおそれ

「FortiOS」にバッファオーバーフローの脆弱性 - アップデートで修正

「Adobe ColdFusion」に緊急性高いRCE脆弱性 - 依存関係に起因