主要メーカー「CPU」に脆弱性、データ漏洩のおそれ - クラウド含む幅広い環境へ影響

一方「Spectre」は、Googleや、グラーツ工科大学、ペンシルバニア大学、アデレード大学、Rambusなどの研究者によるチームが報告した。「投機的実行(speculative execution)」を由来としている。アプリケーション間の分離を破壊するもので、「Meltdown」と比較して悪用が難しい一方、影響を軽減することも難しいとしている。

「Spectre」のロゴ

いずれも脆弱性を根本的に解決するには、CPUを交換する必要があるが、「Meltdown」については、Linuxにおいてカーネルとユーザーメモリを分離する「KPTI(KAISER)」など、OSにおける緩和策が提供されており、「Windows」「Mac OS X」においても対応が進められている。

「Spectre」は、「Intel」「AMD」「ARM」のいずれも製品に影響があり、一部メーカーは影響についてアナウンスを開始した。

「Spectre」は「Meltdown」より対応が難しく、パッチで特定の問題へ対策を講じることはできるものの、研究者は今後問題が長期化する可能性もあると述べている。

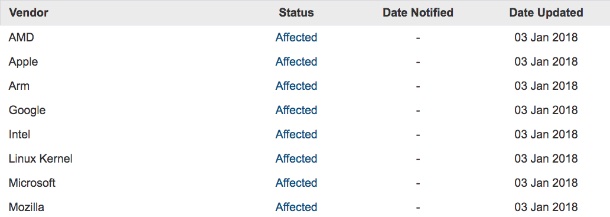

影響を受けるベンダーの一覧(表:CERT/CC)

(Security NEXT - 2018/01/05 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

米当局、脆弱性悪用リストに4件追加 - ランサム対策製品の脆弱性も

「Apache Tomcat」に複数脆弱性 - 1月の更新でいずれも修正済み

UIライブラリ「Swiper」に深刻な脆弱性 - 利用アプリは注意

「Microsoft Semantic Kernel」のPython SDKに深刻な脆弱性

広く利用されるVSCode拡張機能「Live Server」に脆弱性 - 未修正状態続く

OpenText製品向けID統合基盤「OTDS」に脆弱性 - 修正版を公開

米当局、「Dell RP4VMs」や「GitLab」の脆弱性悪用に注意喚起

「Chrome」にセキュリティアップデート - 今月4度目の脆弱性対応

DellのVM環境向け復旧製品にゼロデイ脆弱性 - 悪用報告も

「MS Edge」にアップデート - ゼロデイ含む脆弱性13件を解消