一部Androidエミュレータがデバッグ経路をネット公開 - コインマイナー感染活動の標的に

情報通信研究機構がアクセスの増加を観測していたTCP 5555番ポートを調べたところ、9月前半の時点で脆弱性データベースであるSHODANにおいて登録されているホストはワールドワイドで約123万件あり、そのうち約4万件で「ADB」が動作。国内からは約800件のホストが登録されていた。

同機構がこれら800ホストについて調査を進める過程で、一部に設定を行ってもネットワーク経由でADBを公開できないスマートフォンが含まれていたことから、エミュレータの可能性が浮上。今回の「BlueStacks App Player」に含まれる脆弱性の特定に至ったという。

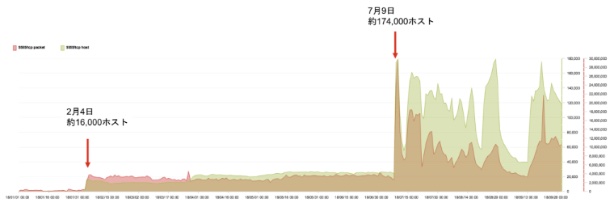

同ソフトをはじめ、「ADB」に利用されることもあるTCP 5555番ポートに関しては、2月ごろよりアクセスが増加しているとの報告があり、警察庁が注意喚起を実施。同機構においても増加を観測している。

同機構では、特に7月に顕著なアクセスの増加を確認。2月以降の水準に対して約10倍にあたる約17万ホストからの通信を「NICTERダークネット」で観測した。国内からは、7月30日に約560ホストからの通信を受信。これら通信では、ADBへ接続してシェルより仮想通貨のマイニングプログラムのダウンロードやインストールを試行していた。

引き続き攻撃が発生しているとして今回明らかとなった「BlueStacks App Player」はもちろん、インターネットへ直接接続される機器において「ADB」が有効になっていないか確認し、有効化されている場合は無効化するよう同機構では注意を呼びかけている。

5555番ポートで観測した通信の推移(グラフ:NICT)

(Security NEXT - 2018/10/26 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

米当局、脆弱性悪用リストに4件追加 - ランサム対策製品の脆弱性も

「Apache Tomcat」に複数脆弱性 - 1月の更新でいずれも修正済み

UIライブラリ「Swiper」に深刻な脆弱性 - 利用アプリは注意

「Microsoft Semantic Kernel」のPython SDKに深刻な脆弱性

広く利用されるVSCode拡張機能「Live Server」に脆弱性 - 未修正状態続く

OpenText製品向けID統合基盤「OTDS」に脆弱性 - 修正版を公開

米当局、「Dell RP4VMs」や「GitLab」の脆弱性悪用に注意喚起

「Chrome」にセキュリティアップデート - 今月4度目の脆弱性対応

DellのVM環境向け復旧製品にゼロデイ脆弱性 - 悪用報告も

「MS Edge」にアップデート - ゼロデイ含む脆弱性13件を解消