脆弱なウェブサーバ狙う「Mirai」らしきアクセス急増 - 国内でも感染拡大か

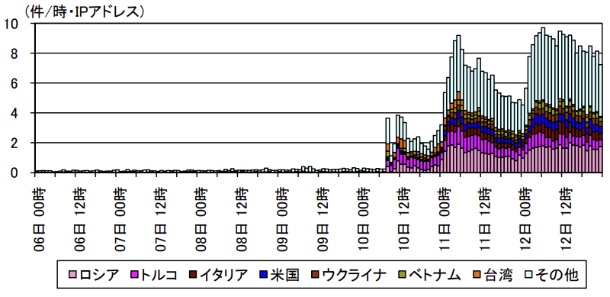

警察庁は、6月10日よりボット「Mirai」と見られる発信元からTCP 80番ポートに対するアクセスが急増しているとして注意を呼びかけた。国内でも感染が広がっている可能性がある。

HTTPによる「GETリクエスト」を送信し、ウェブサーバを探索し、稼働するソフトウェアなどを調査していると見られるアクセスを観測したもの。TCPシーケンス番号が「Mirai」の特徴と一致していた。

同庁が、これらアクセスの発信元を調べたところ、ネットワークに対応したビデオレコーダなどで採用されているウェブサーバ「XiongMai uc-httpd」が稼働していたという。

同庁では6月10日によりアクセスの増加を観測。翌11日から日本国内からのアクセスも急増しており、すでに国内で感染が広がっている可能性もある。

「Mirai」の特徴を持ったTCP 80番ポートに対するアクセス(グラフ:警察庁)

(Security NEXT - 2018/06/13 )

![]() ツイート

ツイート

関連リンク

PR

関連記事

米当局、悪用カタログに既知脆弱性5件を登録 - AppleやRockwellなど

「iPhone」狙う強力な攻撃キット「Coruna」 - 多数脆弱性を悪用、CVE未採番も

JetBrainsの複数製品に脆弱性 - 「Hub」ではクリティカルも

「VMware Aria Operations」の脆弱性など悪用に注意喚起 - 米当局

「EC-CUBE」に多要素認証を回避される脆弱性 - 修正パッチを公開

自然言語処理ライブラリ「NLTK」に深刻なRCE脆弱性

メッセージブローカー「Apache ActiveMQ Artemis」に深刻な脆弱性

「Cisco Secure Firewall」に脆弱性 - 認証回避やRCEなど深刻な影響も

キヤノン複合機向けスキャンソフトに脆弱性 - アップデートを公開

「Chrome」にアップデート - 「クリティカル」含む脆弱性10件修正